AWS 네트워크 서비스

AWS는 전 세계에서 가장 높은 수준의 안정성, 가장 많은 보안 기능 및 최고의 성능을 갖춘 가장 방대하고 세분화된 네트워킹 서비스 세트를 제공한다. 이러한 네트워킹 서비스를 활용하면 클라우드에서 모든 종류의 워크로드를 실행할 수 있다.

AWS의 보안은 핵심 인프라에서 시작된다. AWS 네트워킹 기능은 전 세계에서 가장 엄격한 보안 요구 사항을 충족하도록 설계되었습니다. AWS 인프라는 24/7 모니터링을 통해 데이터의 기밀성, 무결성 및 가용성을 보장한다.

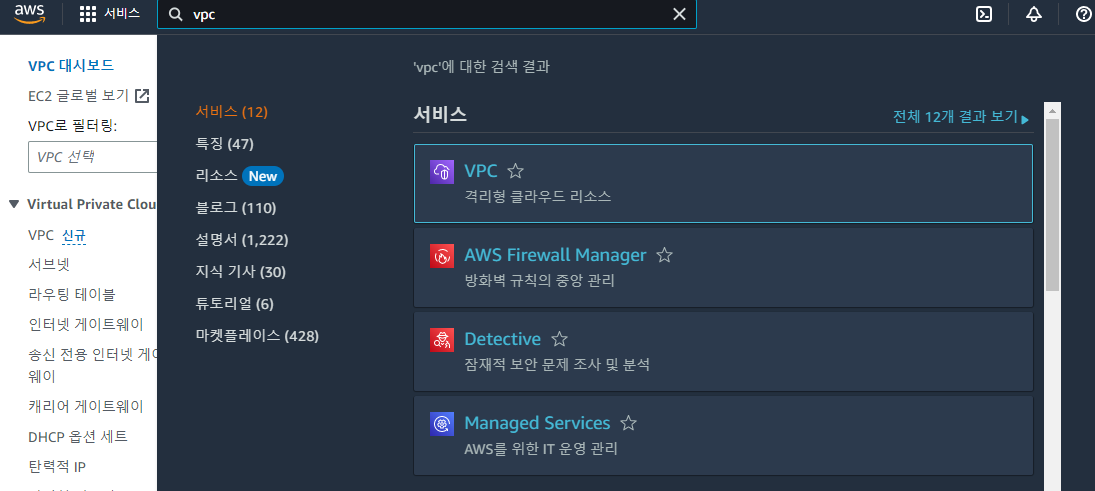

VPC (Virtual Private Cloud: 격리형 클라우드 리소스)

VPC

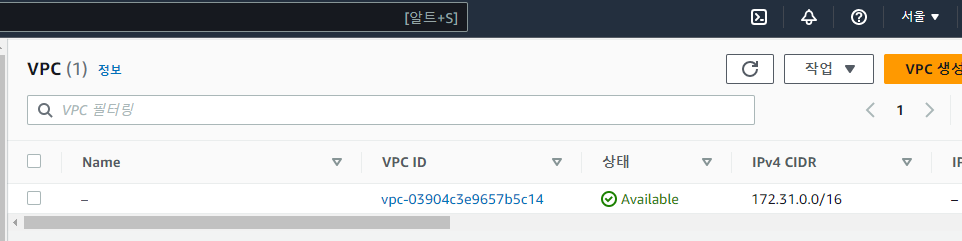

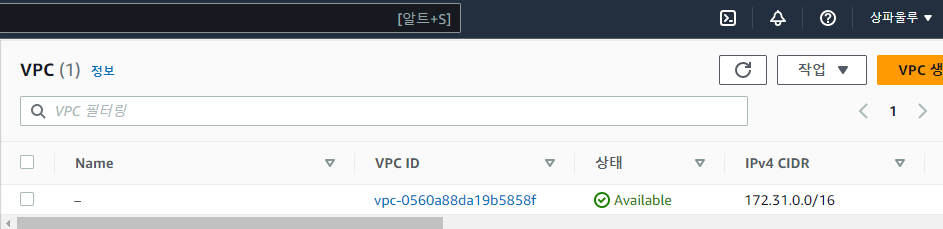

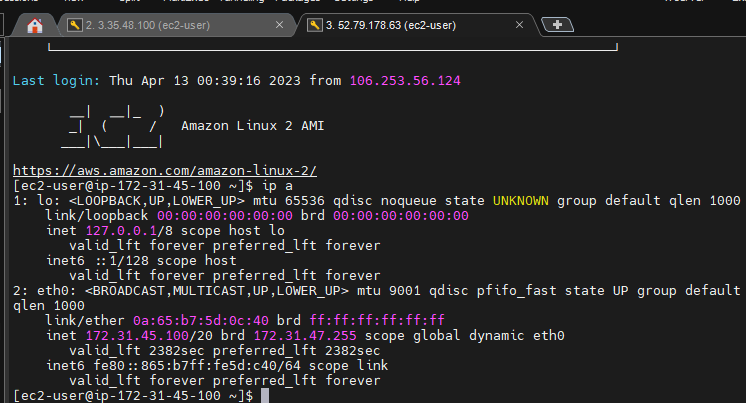

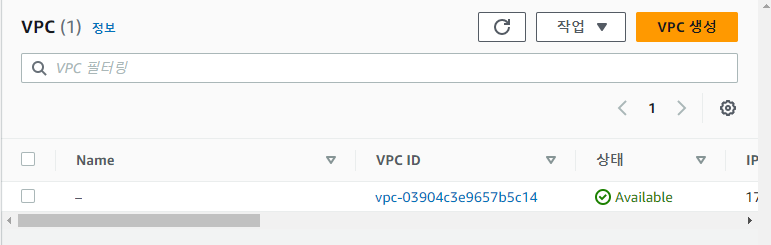

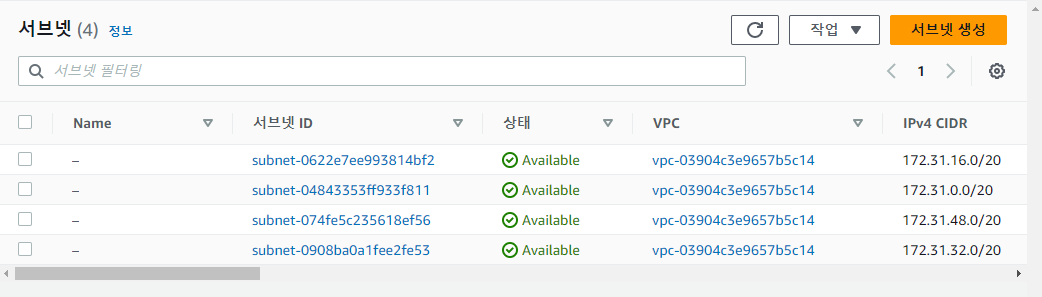

내 계정 내에서 VPC들은 ID값은 다 다르지만 다 같은 아이피를 사용한다.

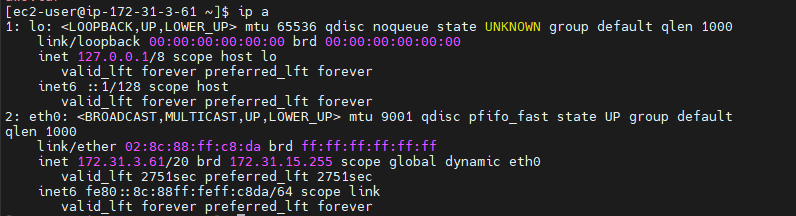

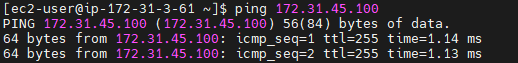

둘의 가용 영역이 달라 네트워크 주소가 다름을 알 수 있다.

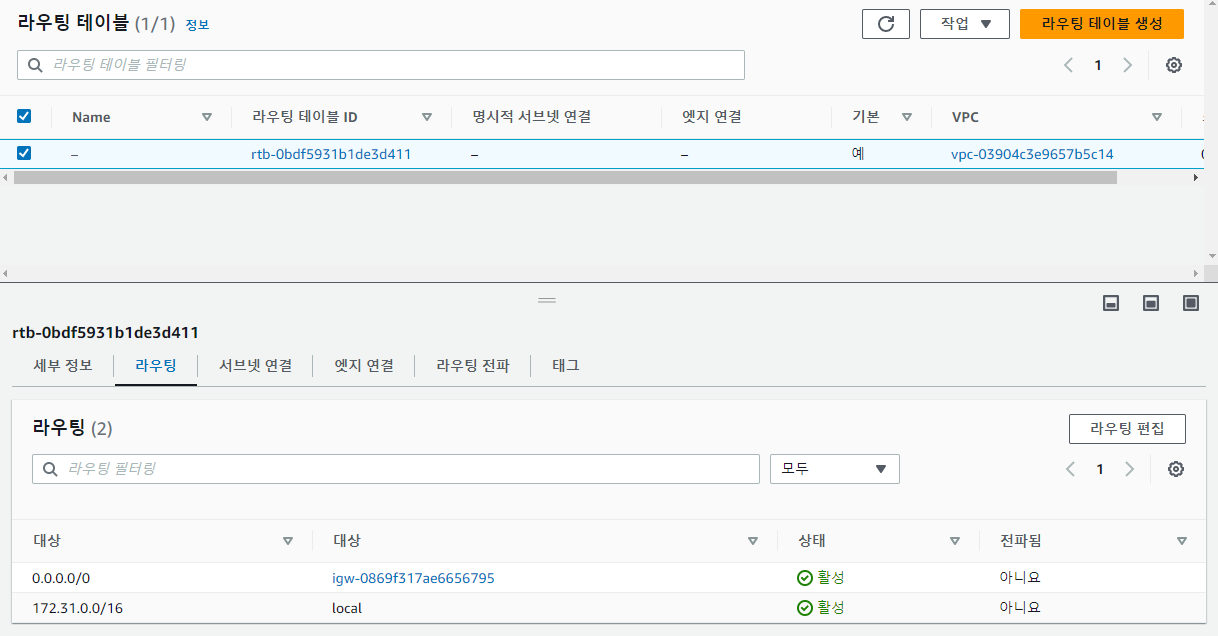

하지만, 서로 통신이 가능하다. 그 이유는 라우팅 테이블에 라우팅 정보가 세팅 됐기 때문.

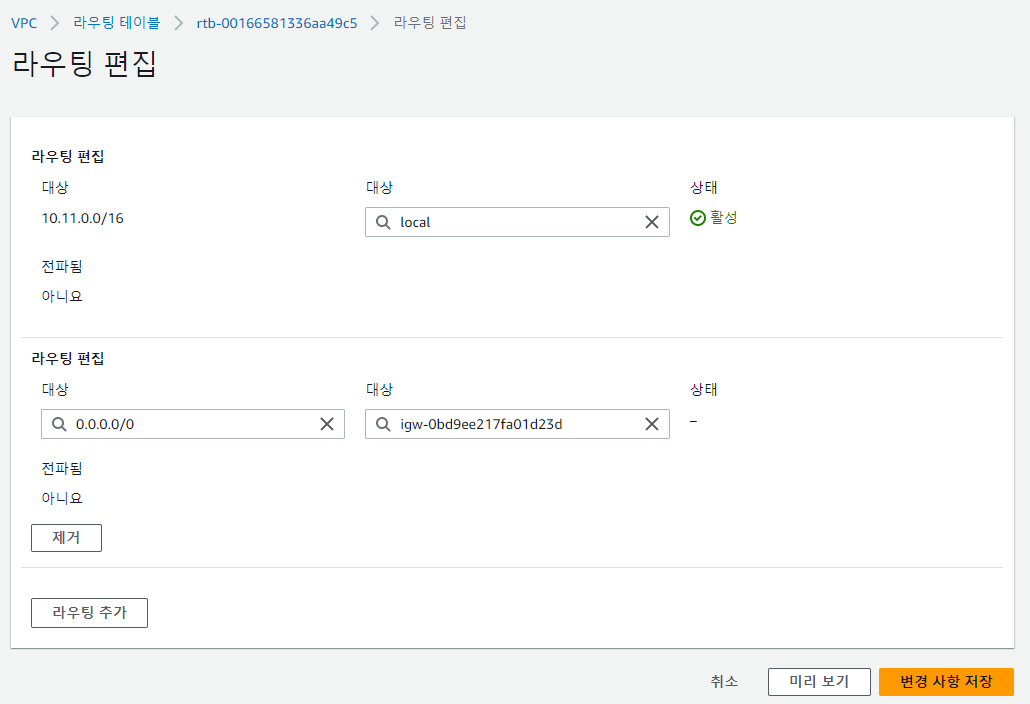

내부 아이피(172.31.0.0/16)은 local로 보낸다. 그 외의 모든 아이피(0.0.0.0/0)은 '인터넷 게이트웨이'로 이동

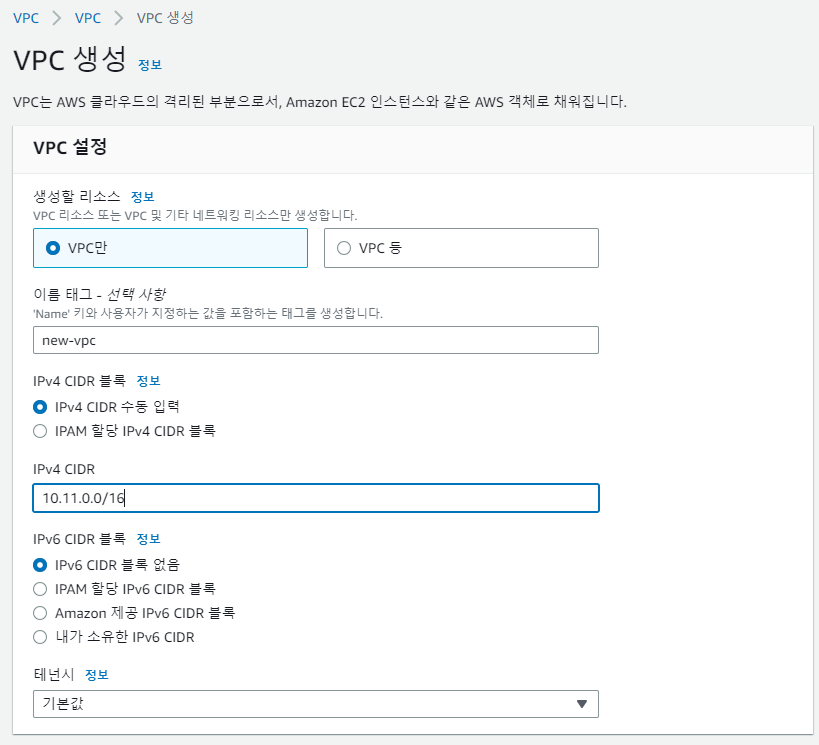

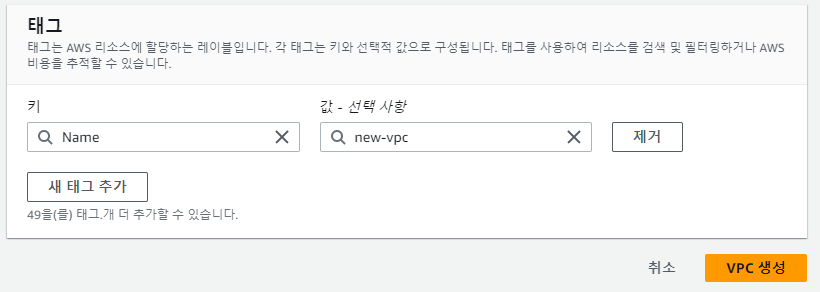

VPC 생성

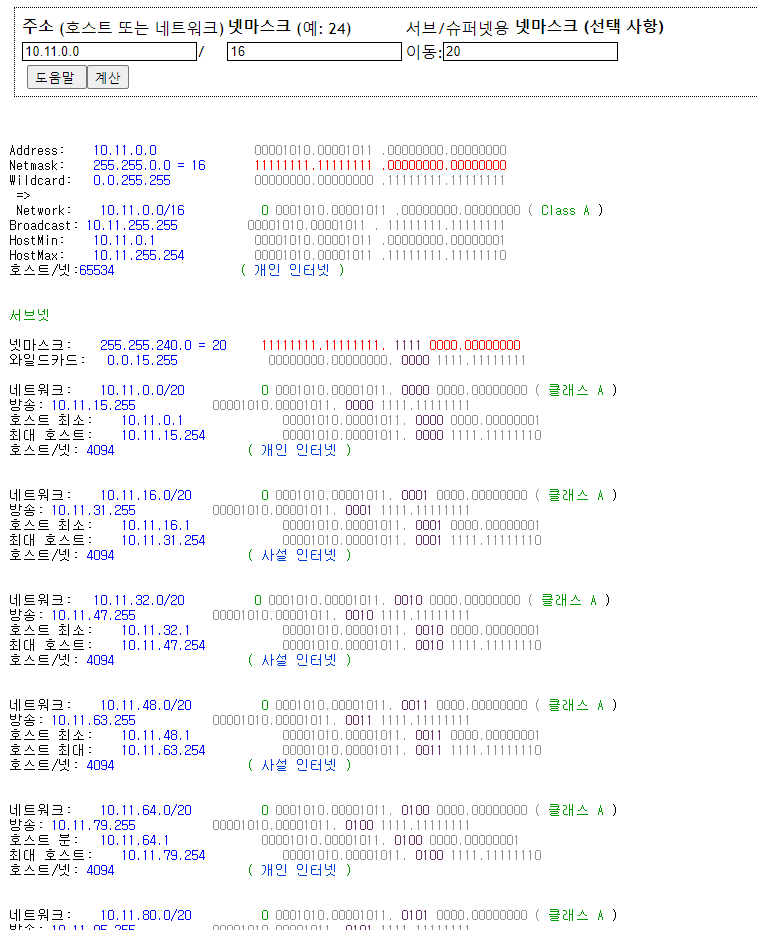

https://jodies.de/ipcalc?host=10.11.0.0&mask1=16&mask2=20

IP Calculator / IP Subnetting

jodies.de

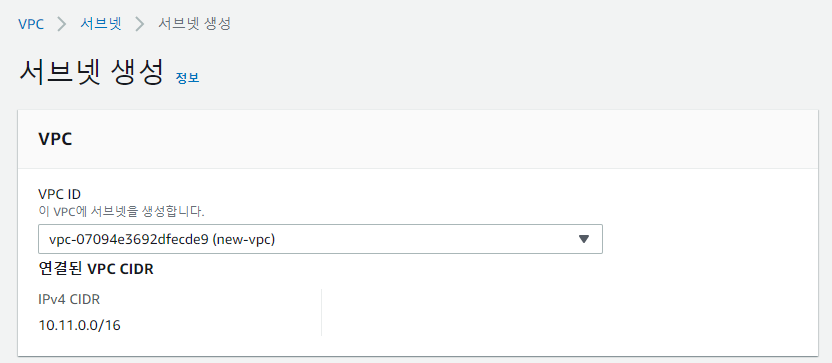

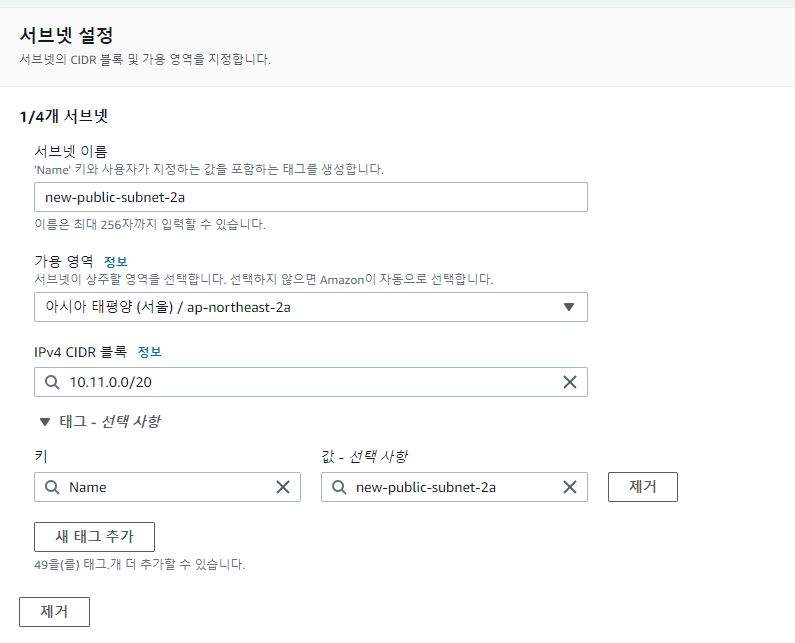

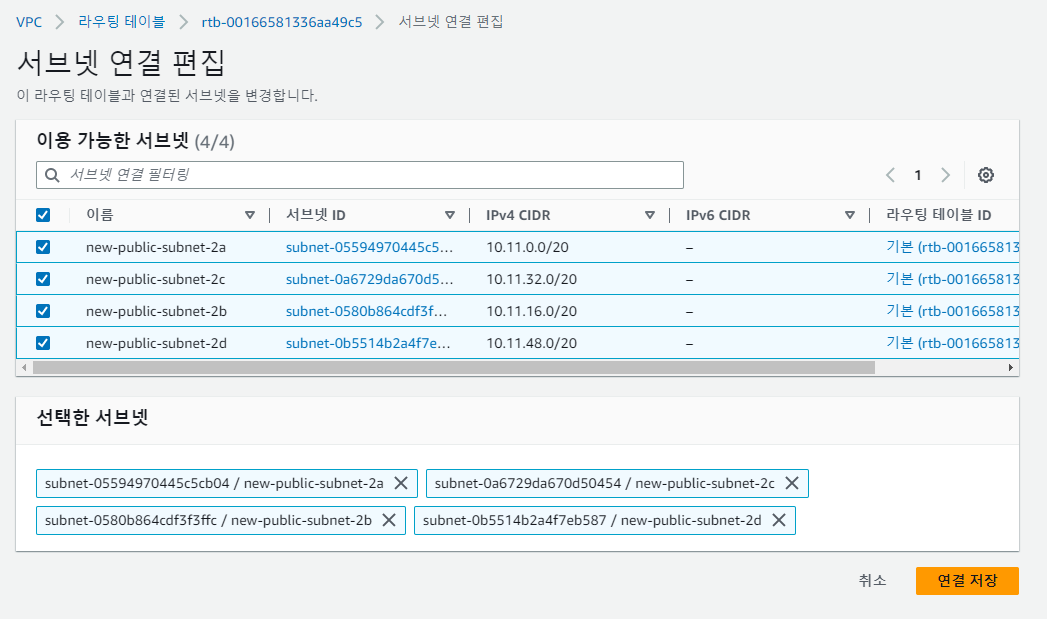

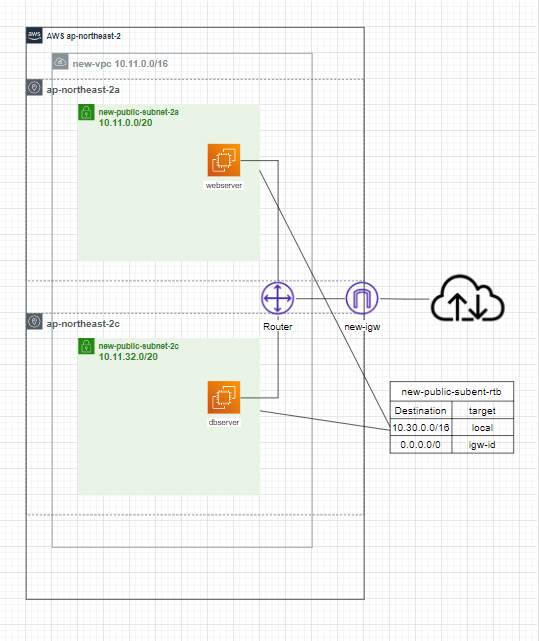

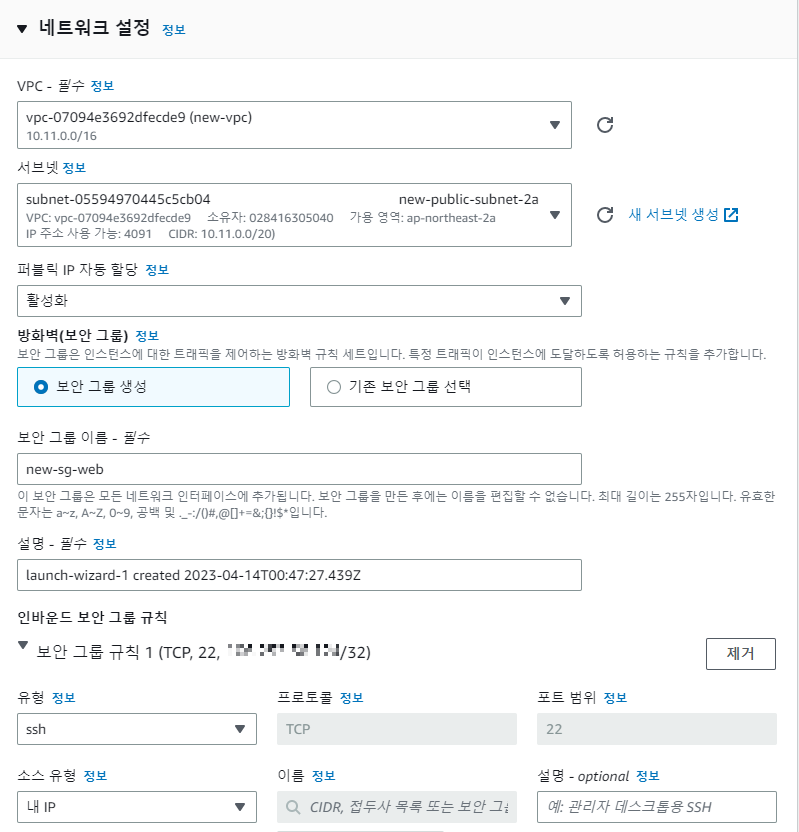

- new-vpc 10.11.0.0/16

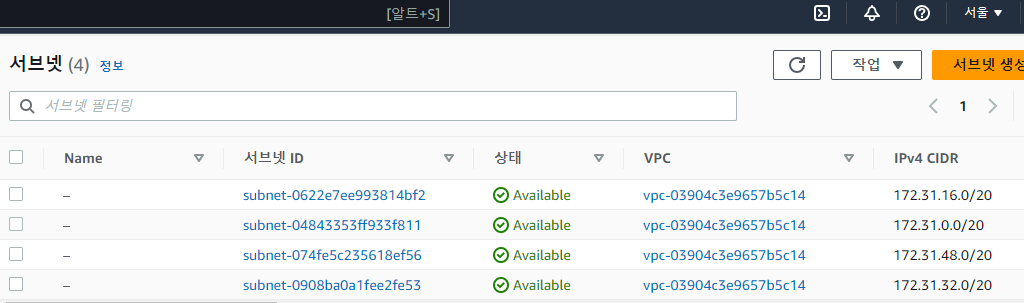

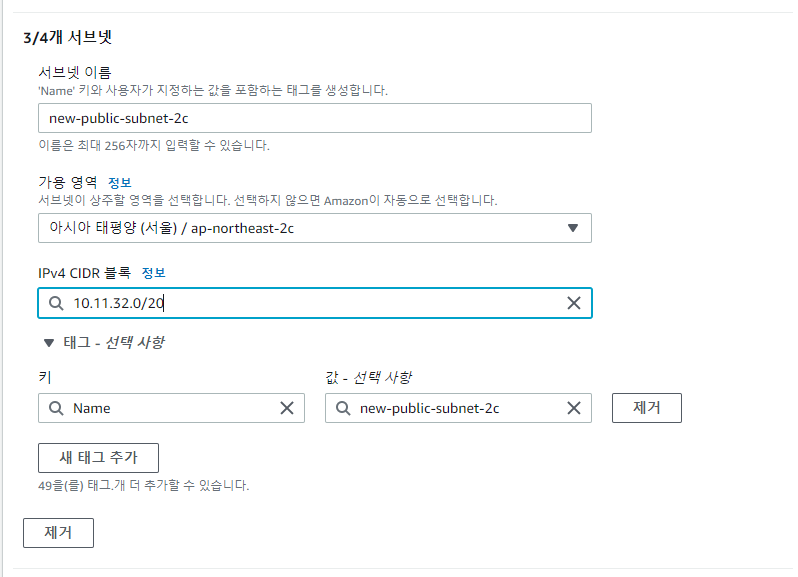

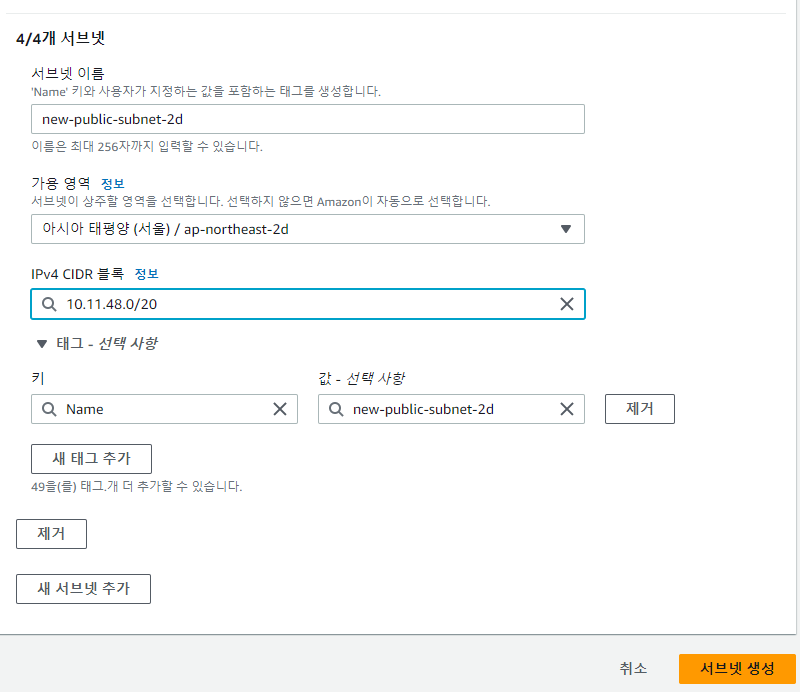

- new-public-subnet-2a 10.11.0.0/20

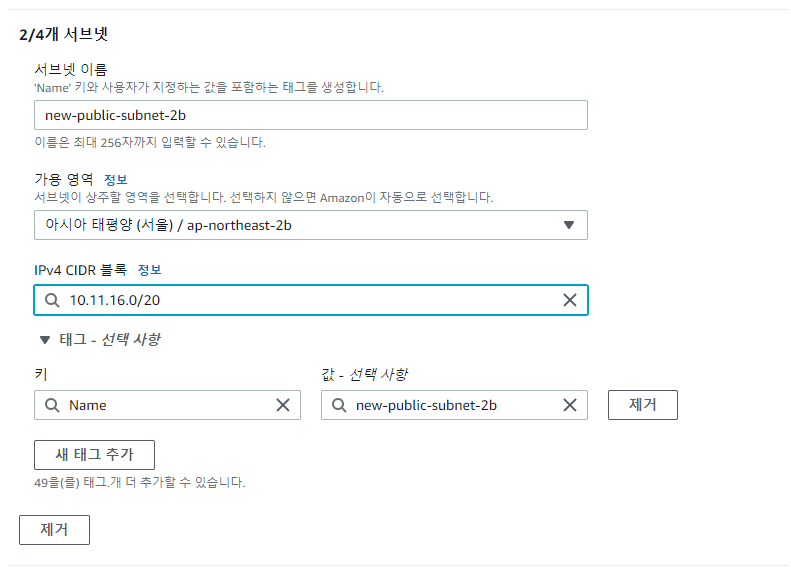

- new-public-subnet-2b 10.11.16.0/20

- new-public-subnet-2c 10.11.32.0/20

- new-public-subnet-2d 10.11.48.0/20

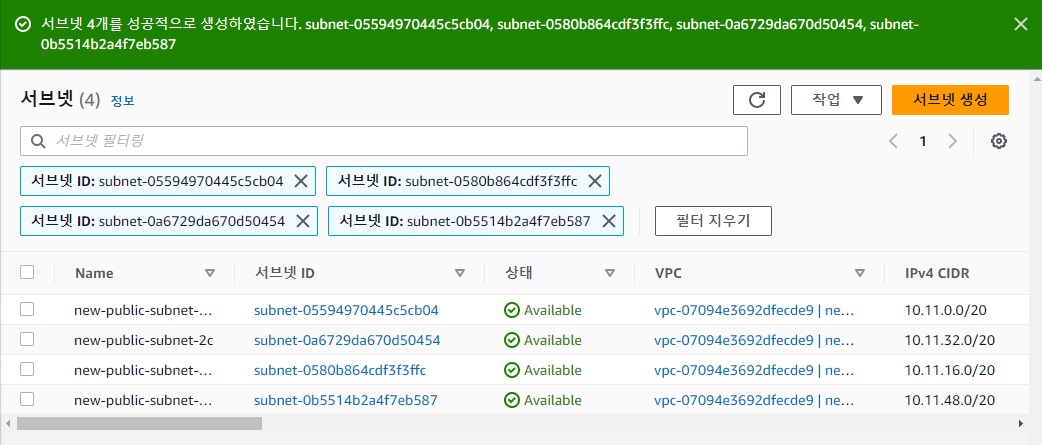

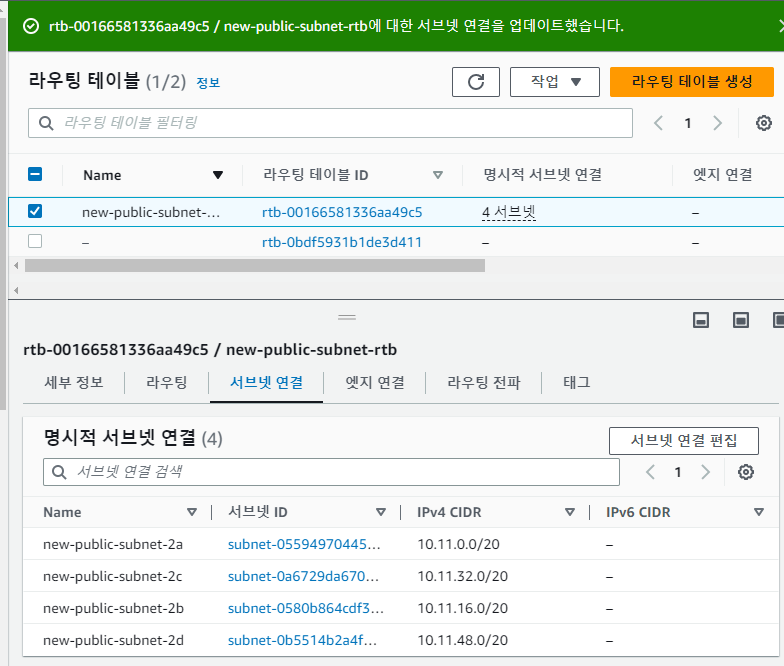

이렇게 총 4개의 서브넷을 고르겠다.

이제 다음과 같은 순서로 VPC를 생성할 것이다.

1. vpc 생성 (dhcp + rtb + nacl + default sg)

2. 서브넷 생성

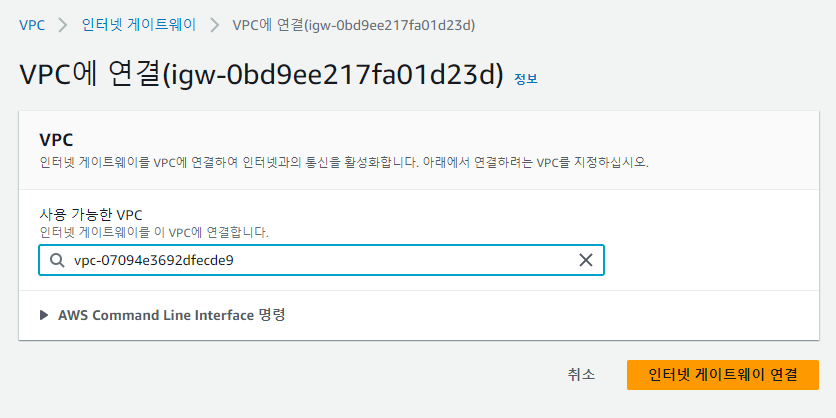

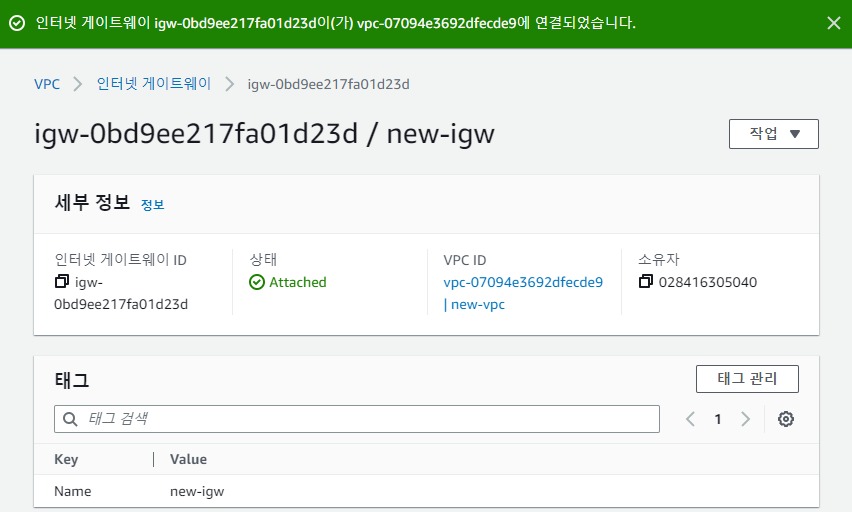

3. 인터넷 게이트웨이 생성(new-igw와 new-vpc 연결)

4. 라우팅 테이블 설정

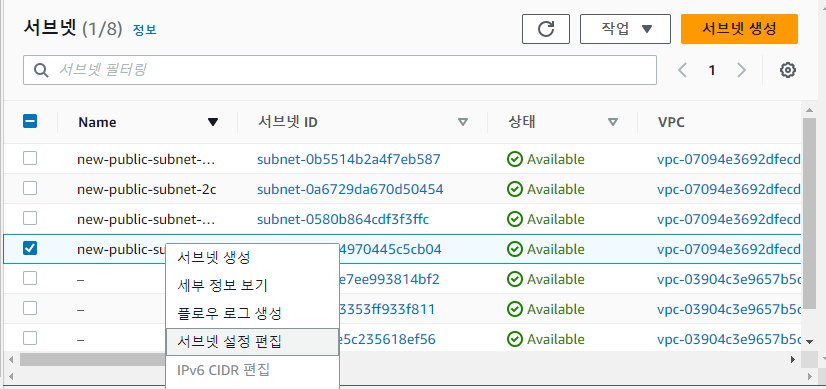

VPC - 서브넷 생성

위에서 정리한 서브넷들을 입력하여 (꼭 가용 영역 확인) 서브넷 생성.

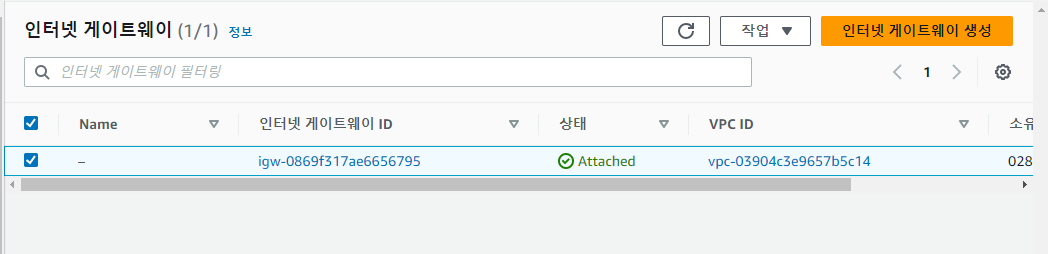

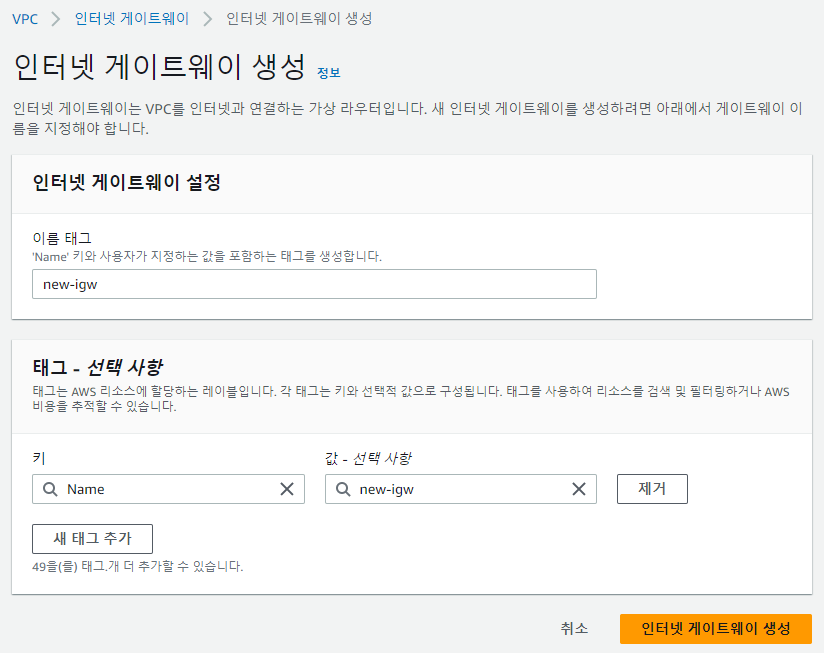

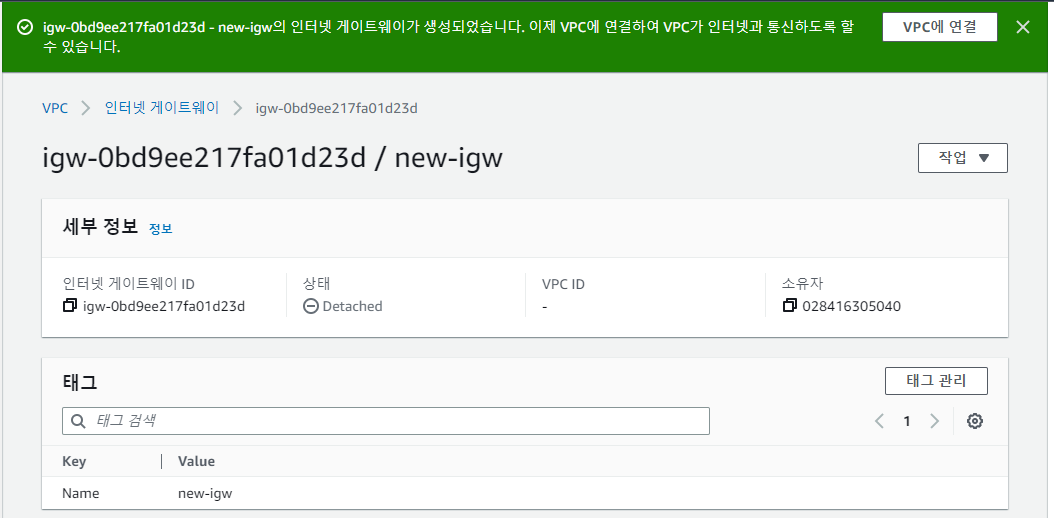

VPC - 인터넷 게이트웨이 생성

VPC와 꼭 연결해줘야 한다. 그러므로, 우측 상단의 'VPC에 연결' 클릭 or 작업을 눌러 'VPC에 연결' 클릭

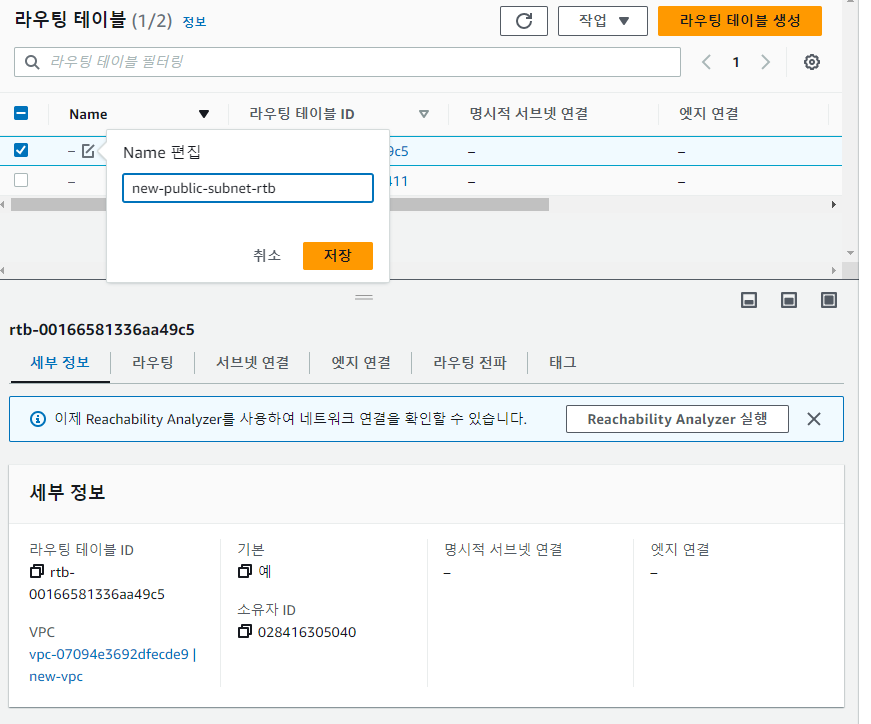

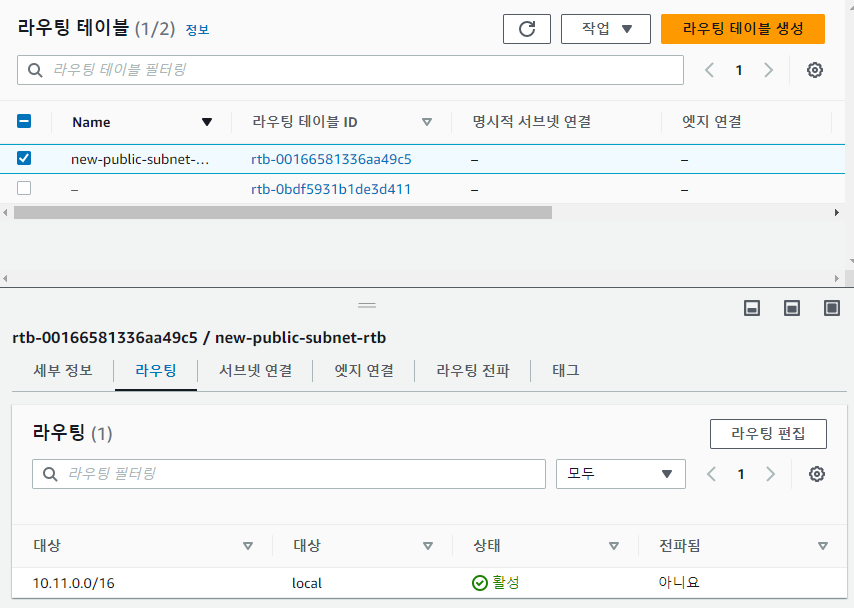

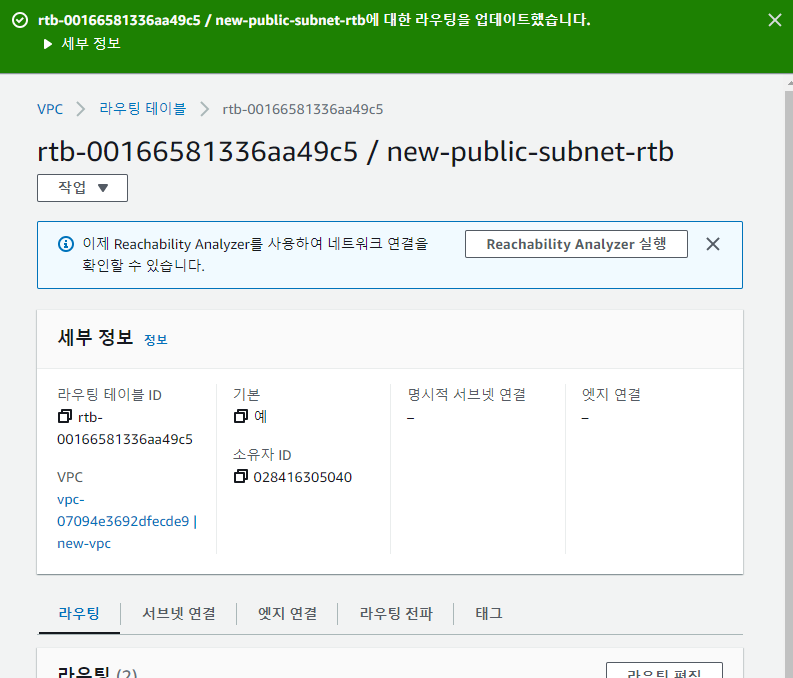

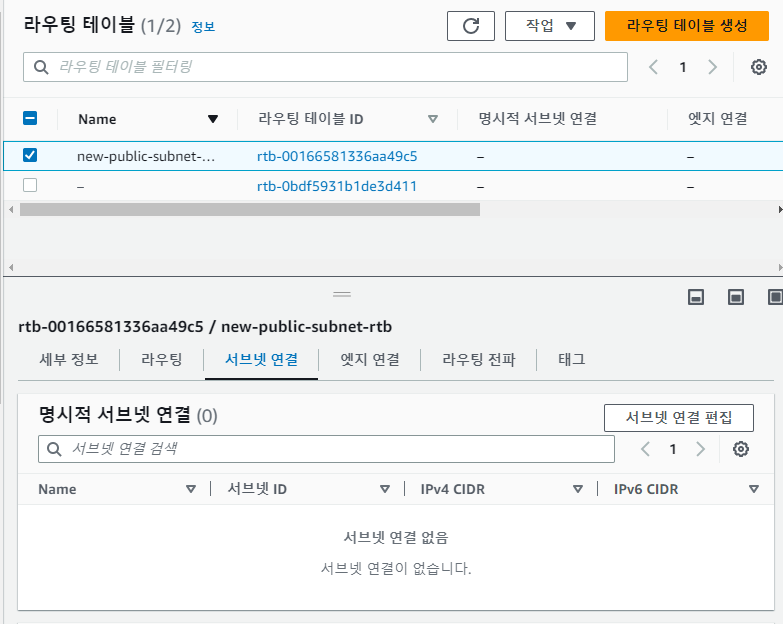

VPC - 라우팅 테이블 설정

설정

Route53

도메인 구매

이제, 본격적으로 퍼블릭 클라우드를 만들 것이므로, 이에 맞는 도메인 이름이 필요하다.

웹을 넘어 클라우드로. 가비아

그룹웨어부터 멀티클라우드까지 하나의 클라우드 허브

www.gabia.com

해당 홈페이지에서 가입한 후, 도메인을 구매하면 된다.

여기서, 도메인은 이벤트 도메인을 이용한다면, 처음 1년은 500원에 사용 가능하므로 추천한다.

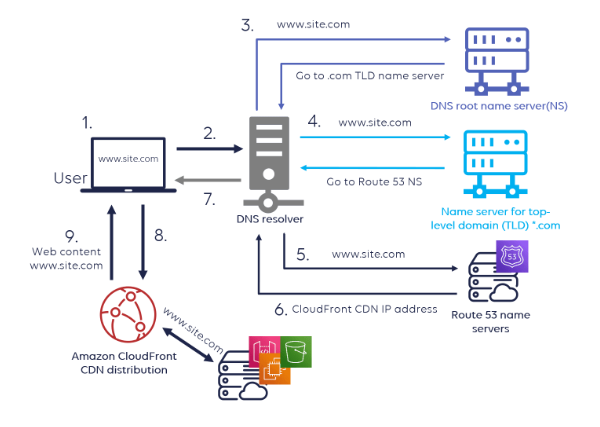

Route53 원리

출처: https://www.stormit.cloud/blog/amazon-route-53/

Amazon Route 53 Basics and Routing Policies | StormIT

In this article, you will learn: All websites, computers, and connected devices communicate with each other using IP addresses. Since the IP address is difficult to remember, the IP address is assigned a domain name that’s usually easy to remember. For i

www.stormit.cloud

1. 사용자가 웹 브라우저를 열고 www.site.com에 대한 요청을 보냅니다.

2. www.site.com의 요청은 일반적으로 인터넷 서비스 공급자(ISP)가 관리하는 DNS 확인자로 라우팅됩니다.

3. ISP DNS 확인자는 www.site.com의 요청을 DNS 루트 이름 서버로 전달합니다.

4. DNS 해석기는 www.site.com의 요청을 이번에는 .com 도메인의 최상위 도메인(TLD) 이름 서버 중 하나로 다시 전달합니다. .com 도메인 이름 서버는 example.com 도메인과 연결된 4개의 Route 53 이름 서버 이름으로 응답합니다. DNS 확인자는 나중에 사용할 수 있도록 4개의 Route 53 이름 서버를 캐시합니다.

5.DNS 확인자는 Route 53 이름 서버를 선택하고 www.site.com의 요청을 해당 Route 53 이름 서버로 전달합니다.

6. Route 53 이름 서버는 호스팅 영역 site.com에서 www.site.com 레코드를 찾고 단순 라우팅의 경우 Amazon CloudFront 배포 의 별칭과 같은 값을 가져옵니다 .

7. DNS 확인자는 마침내 사용자에게 필요한 올바른 경로(CloudFront IP)를 갖게 되고 사용자의 웹 브라우저에 대한 값을 반환합니다.

8. 웹 브라우저는 www.site.com에서 CloudFront 배포의 IP 주소로 요청을 보냅니다.

9. 예제 CloudFront 배포는 www.site.com의 캐시 또는 원본 서버에서 웹 브라우저로 웹 페이지를 반환합니다.

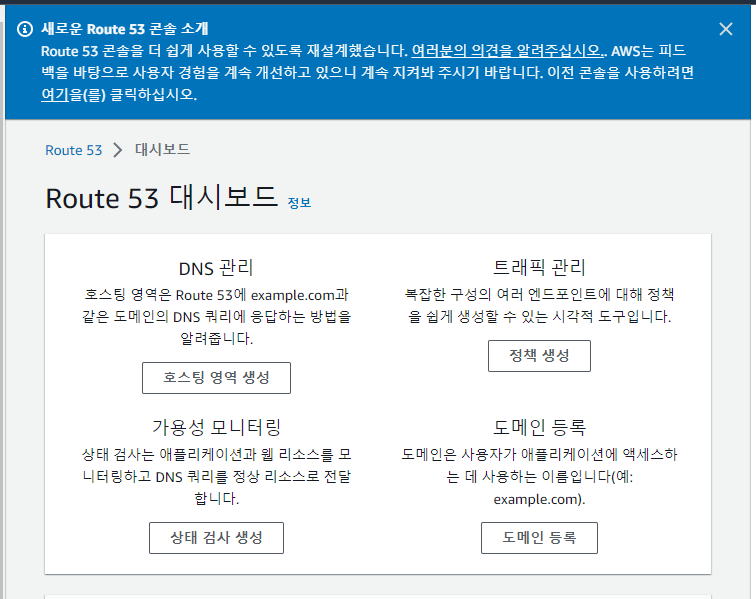

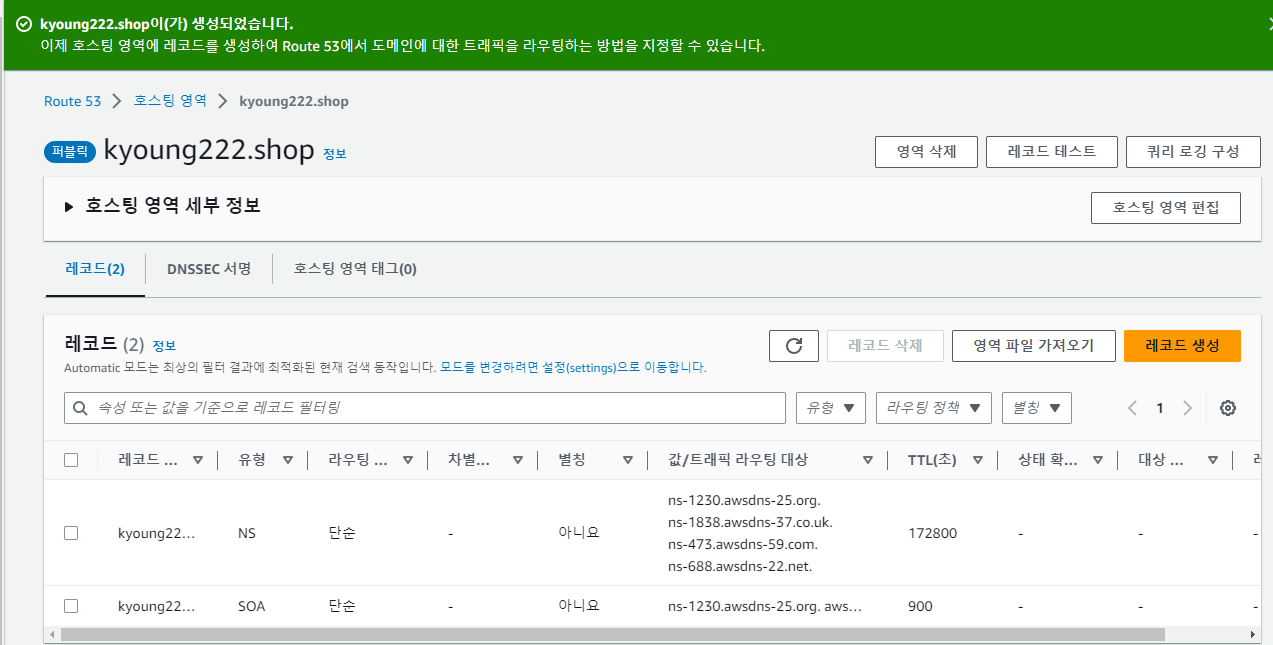

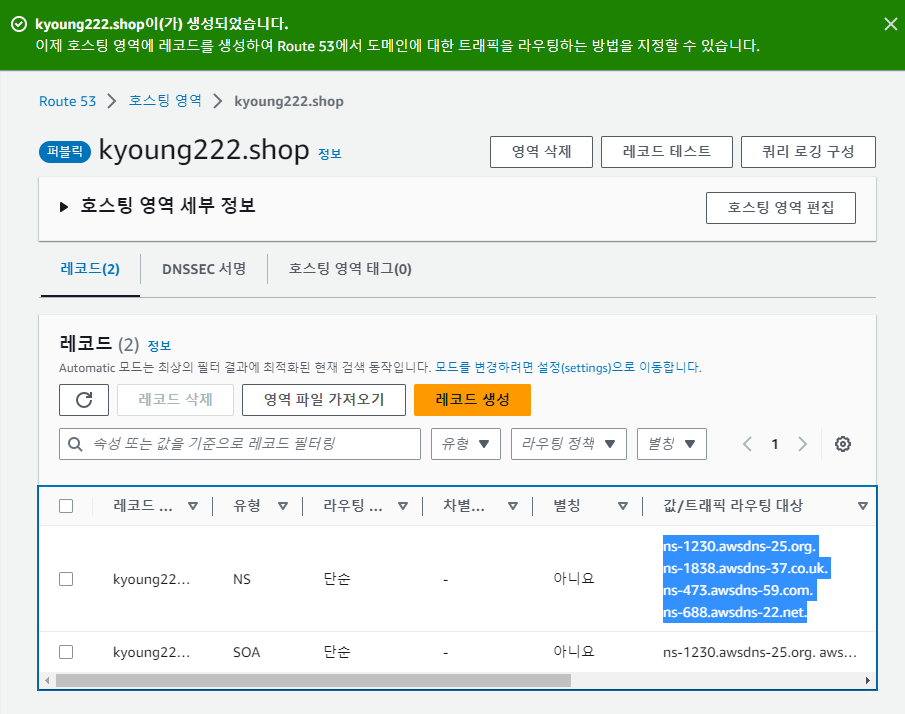

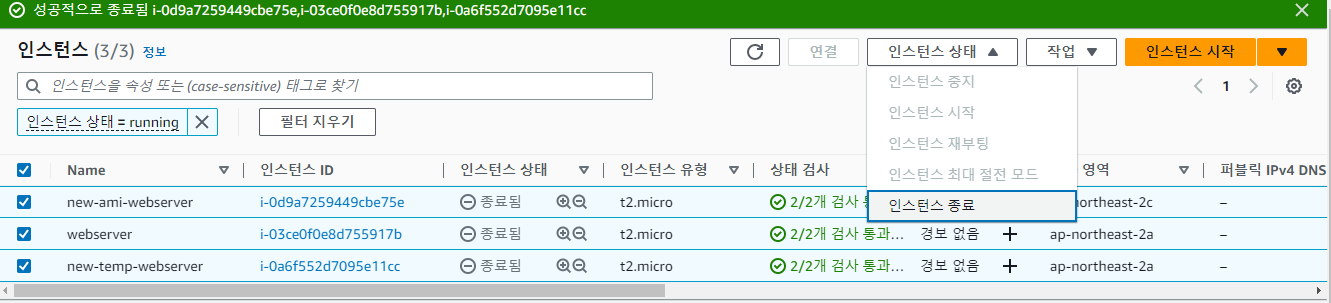

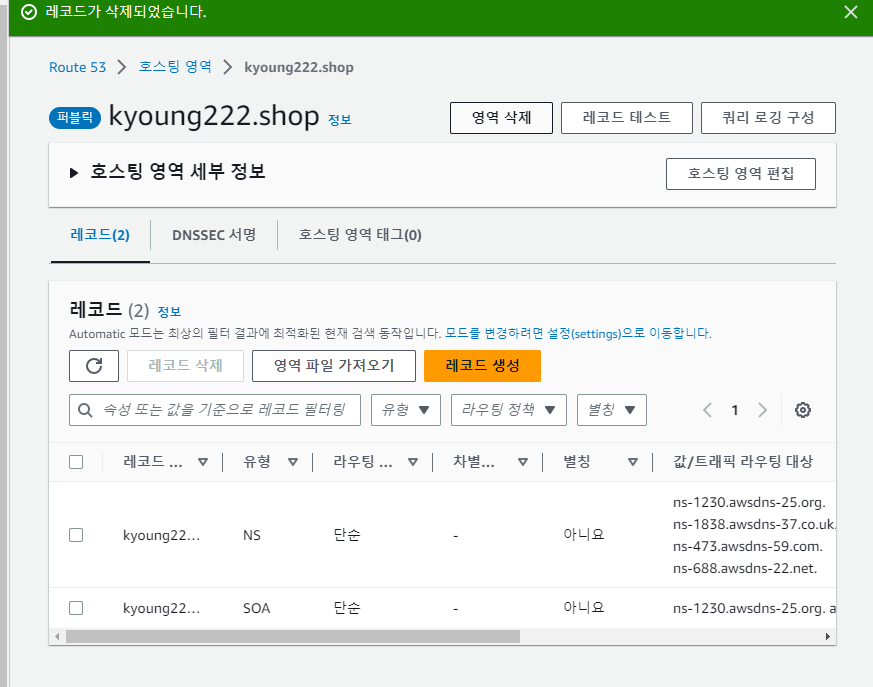

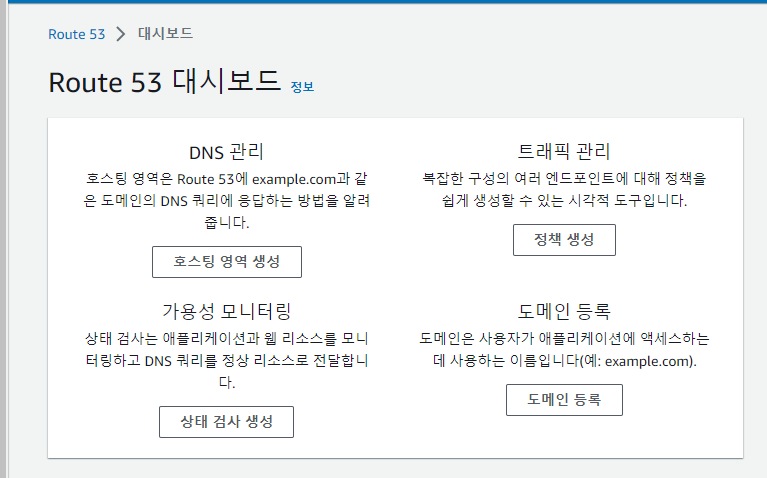

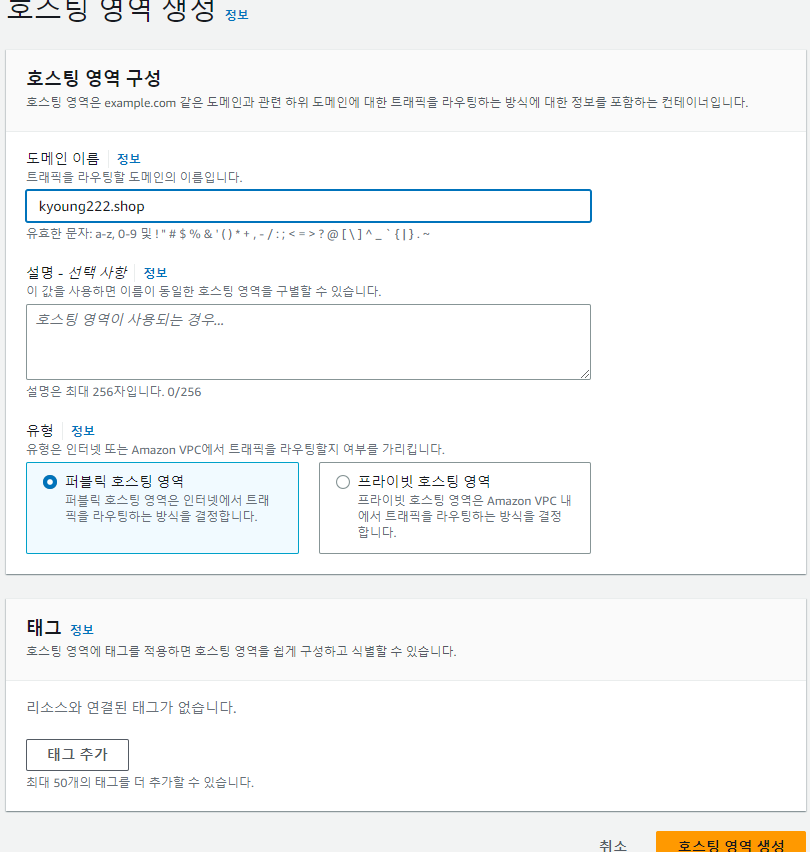

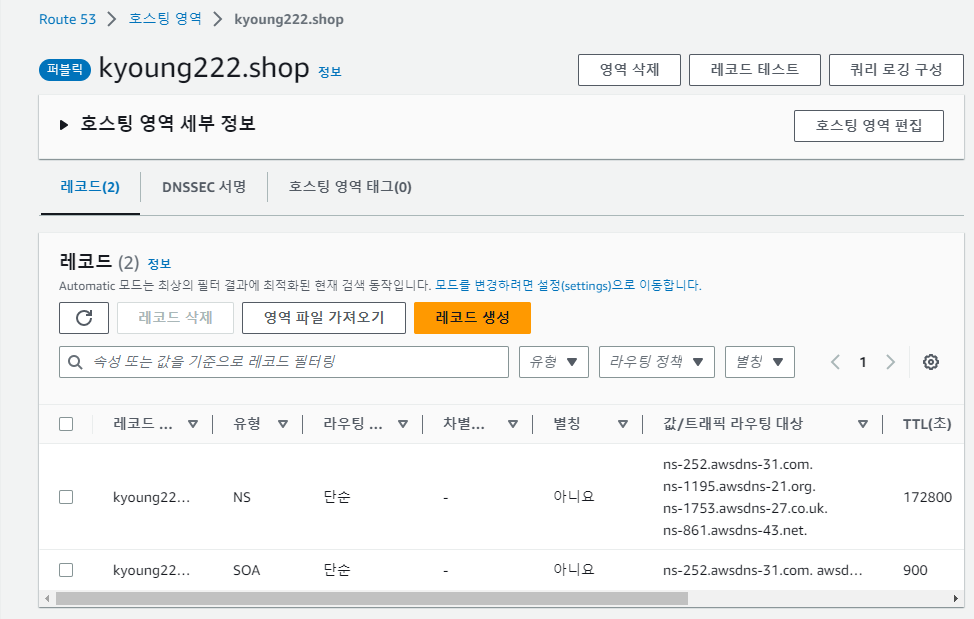

Route53 설정 - 호스팅 영역 생성

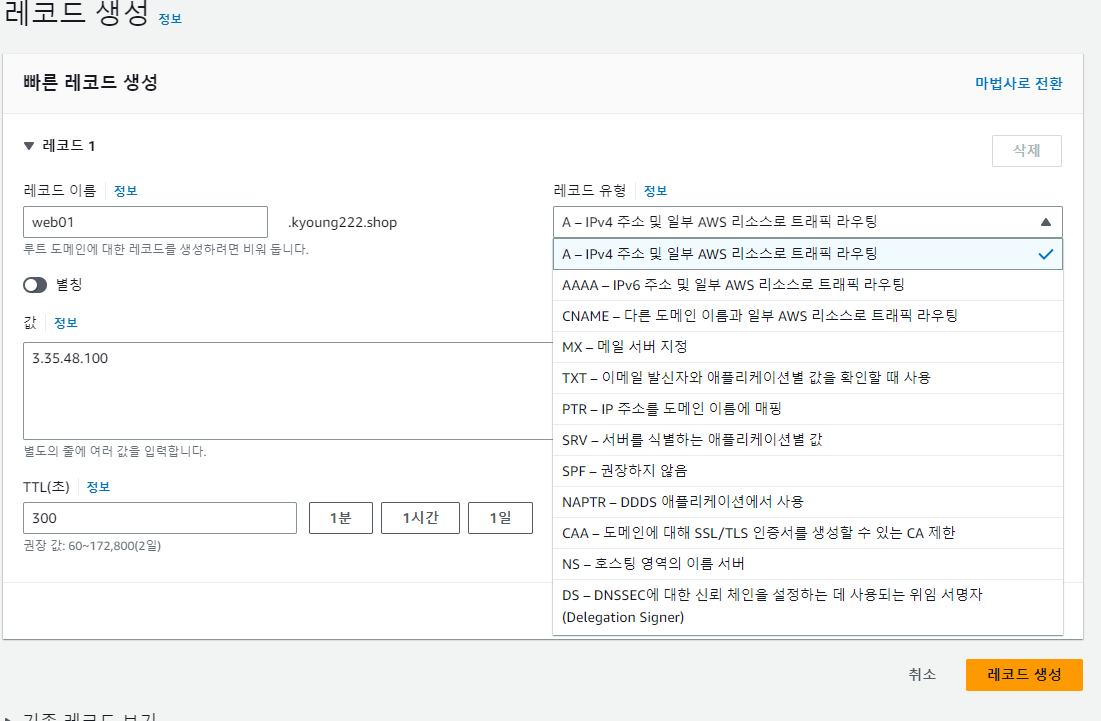

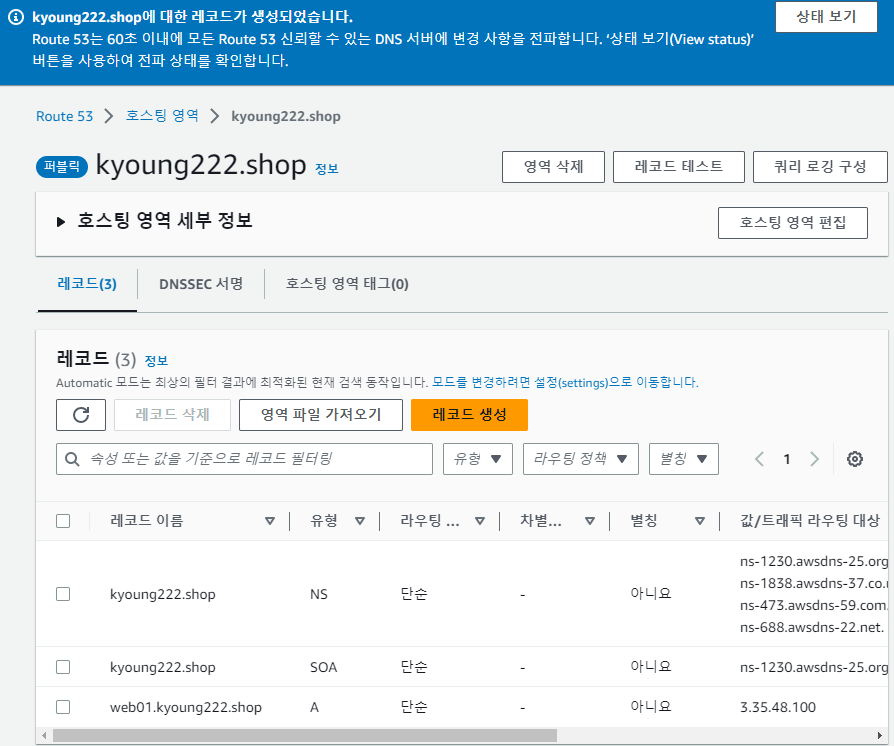

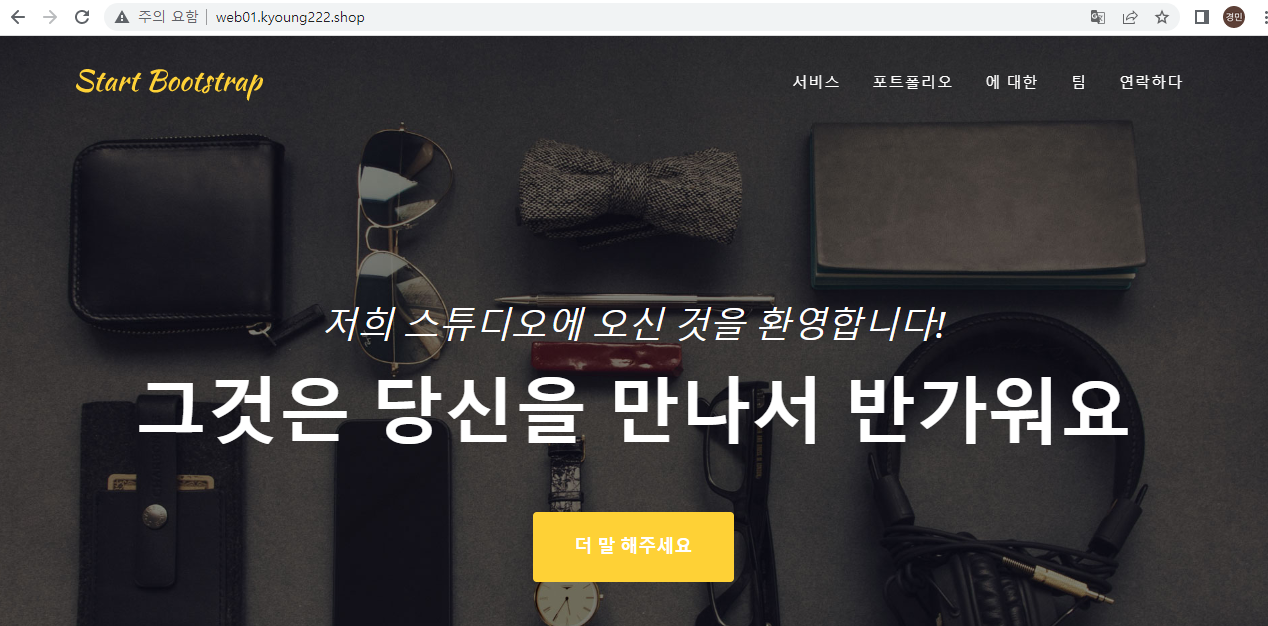

Route53 - 레코드 생성

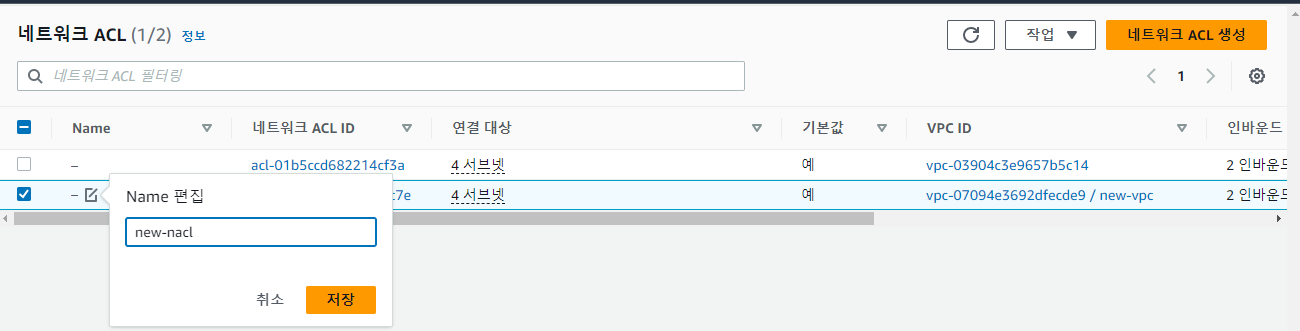

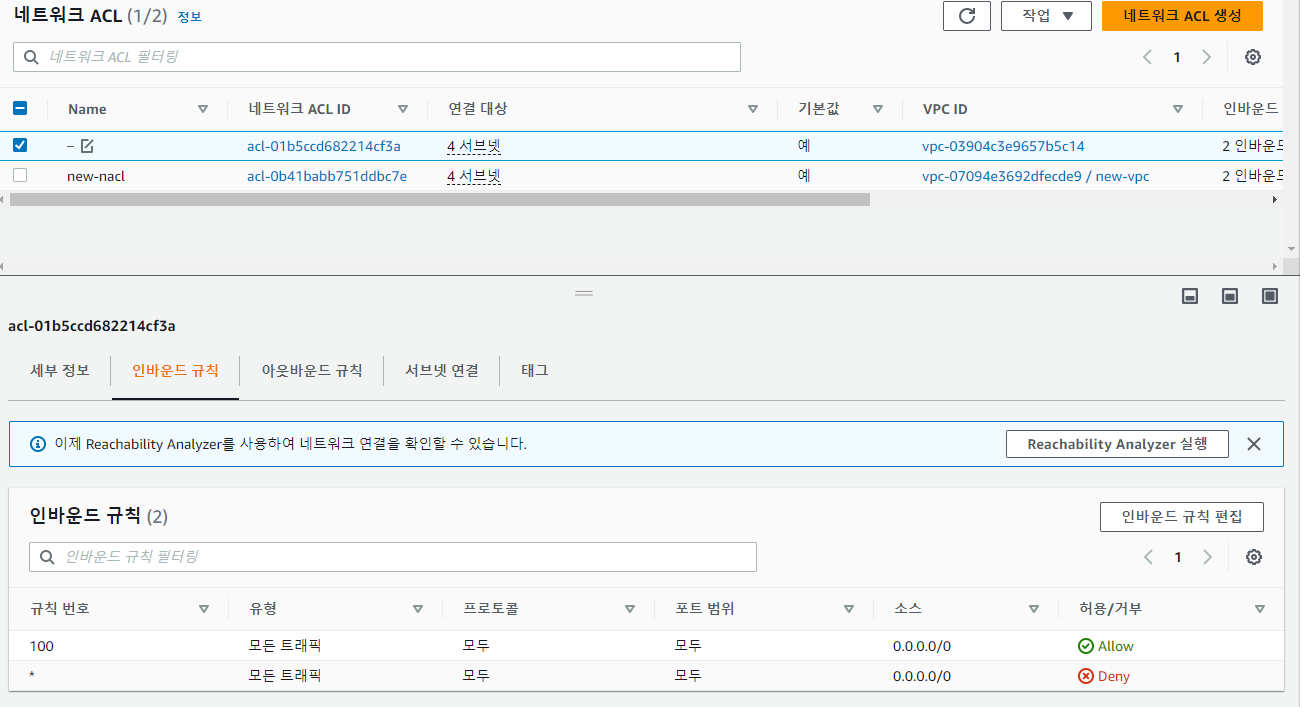

Network ACL (네트워크 접근 제어)

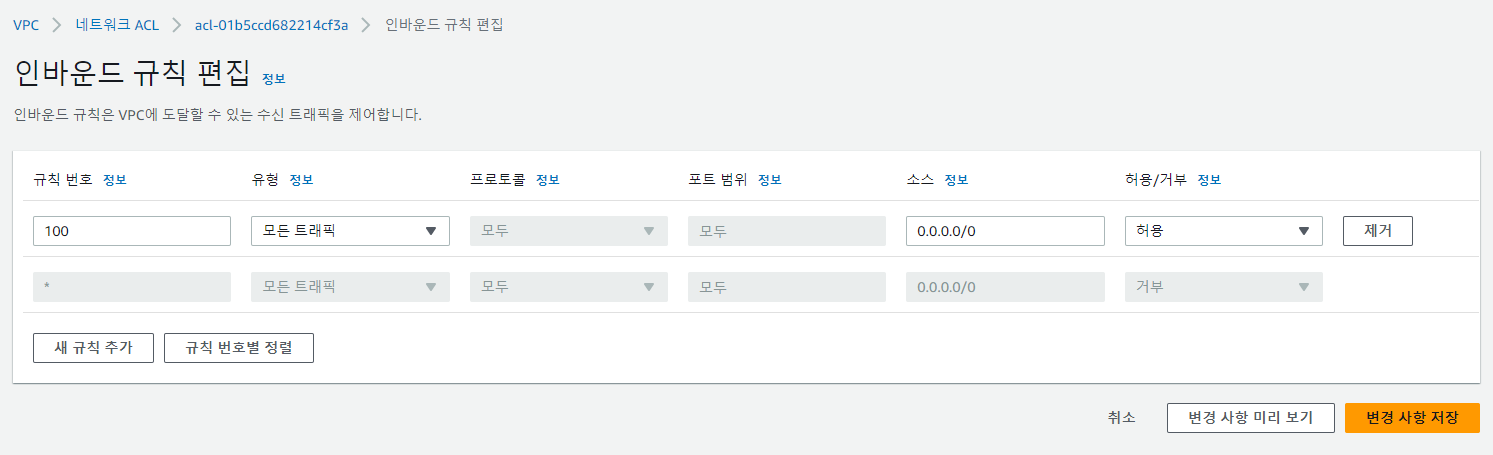

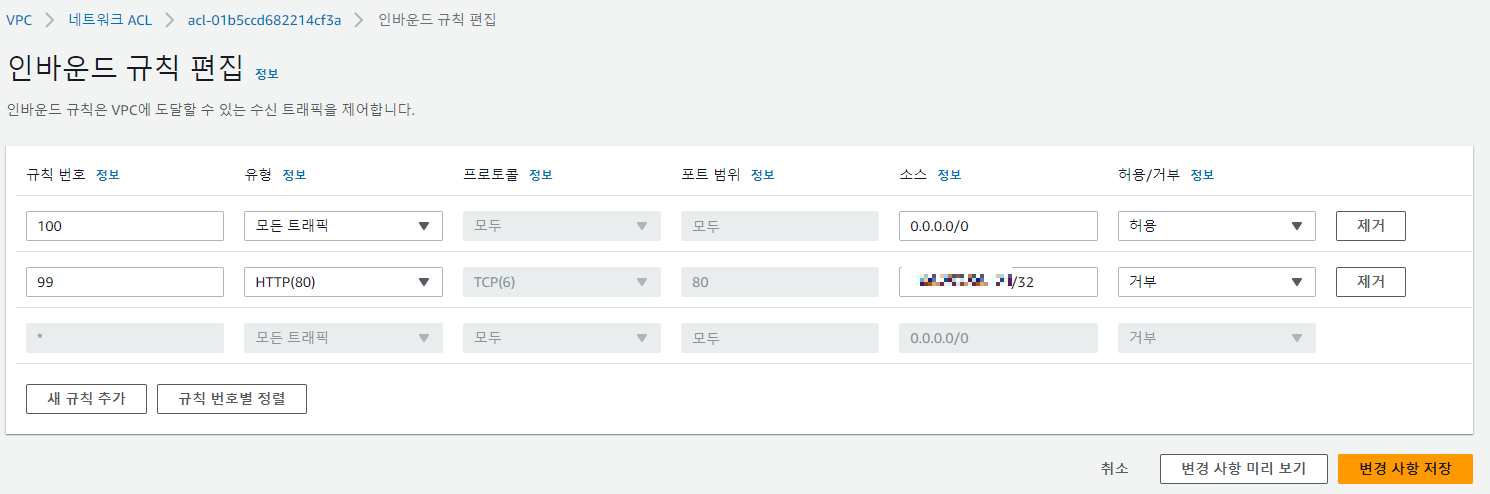

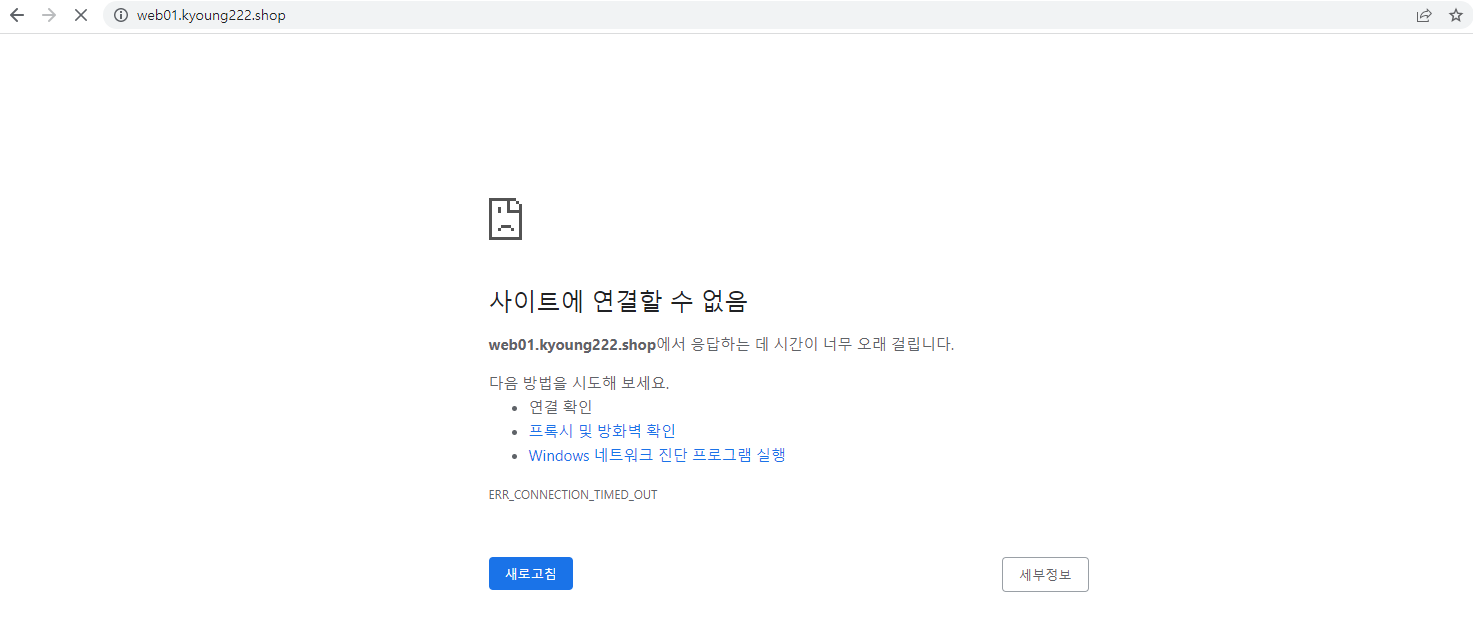

Network ACL - 차단 설정

보안 그룹과 달리 Network ACL을 이용한다면 원하는 아이피의 접속을 '차단'을 할 수 있다.

참고로 위에 있을 수록(규칙번호가 낮을 수록) 우선순위가 높다는 점을 숙지하자.

하지만, 다른 아이피들은 접속이 잘 된다. 스마트폰을 통해 확인을 해보면 접속이 잘 되는 것을 알 수 있다.

테스트를 위해 추가한 규칙이니 다시 추가했던 규칙을 삭제해주자.

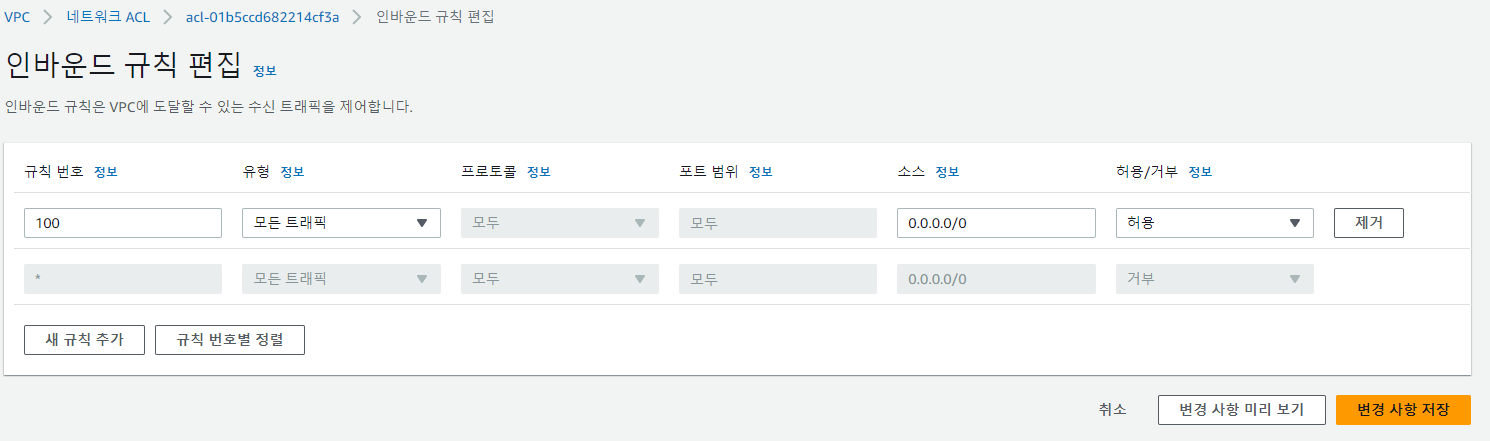

다음 실습을 위한 삭제

인스턴스 제거

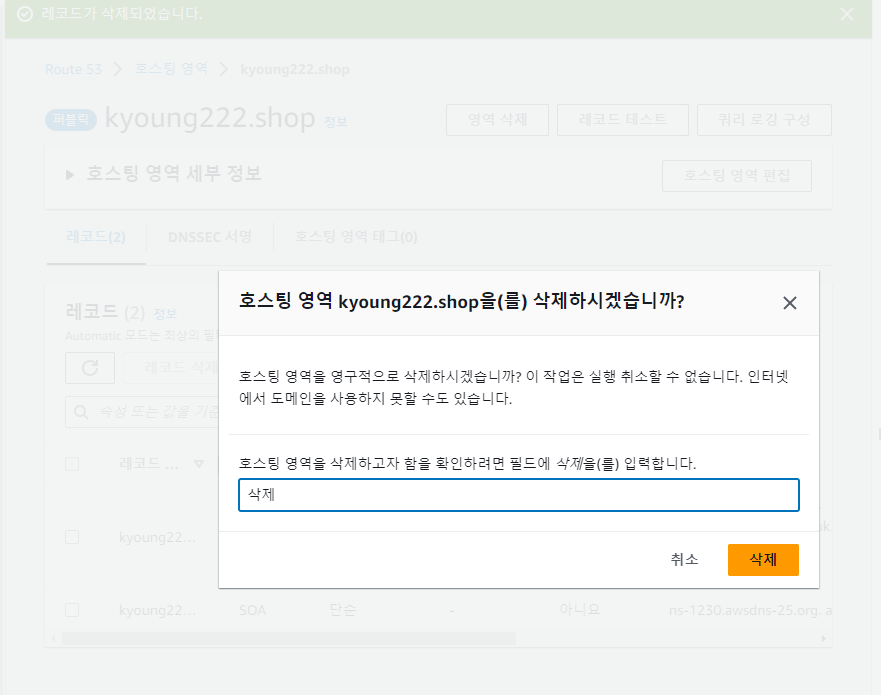

Route53 제거

VPC는 삭제하지 않는다.

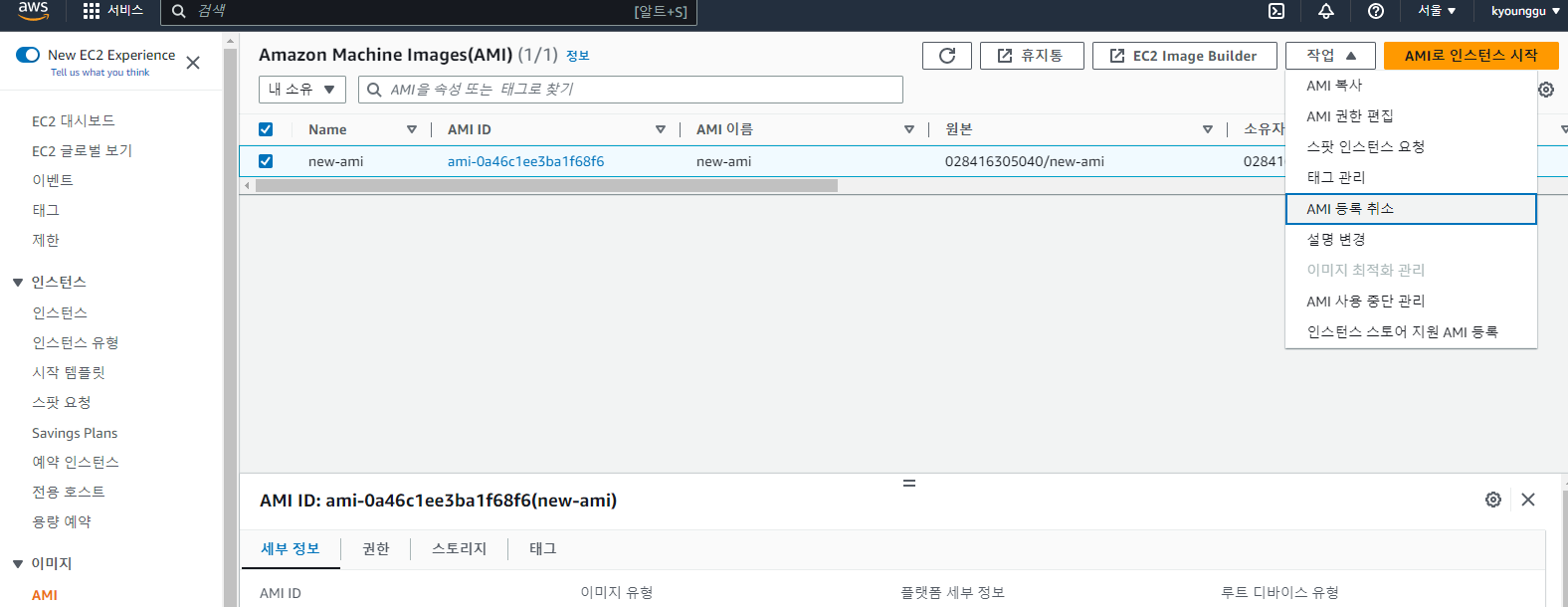

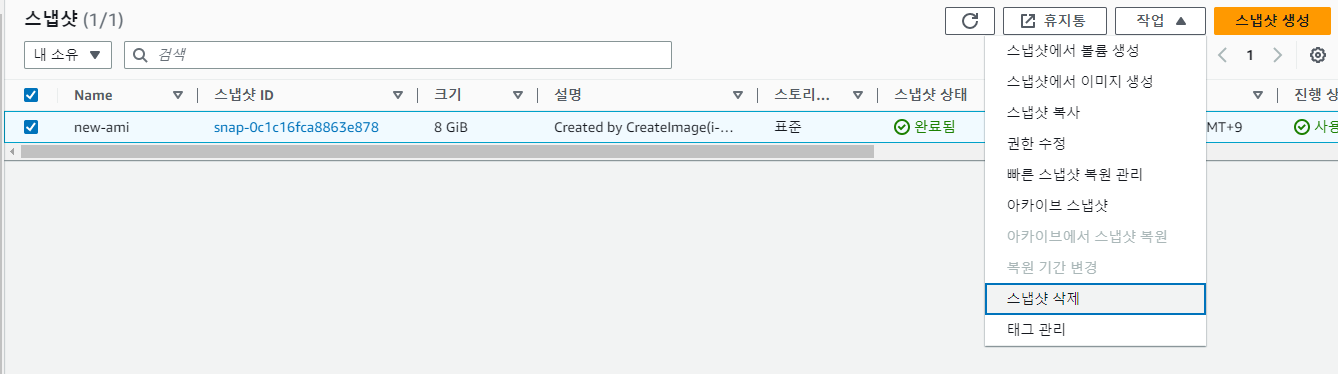

AMI 삭제

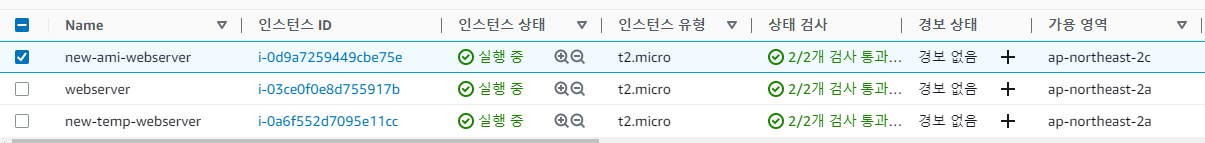

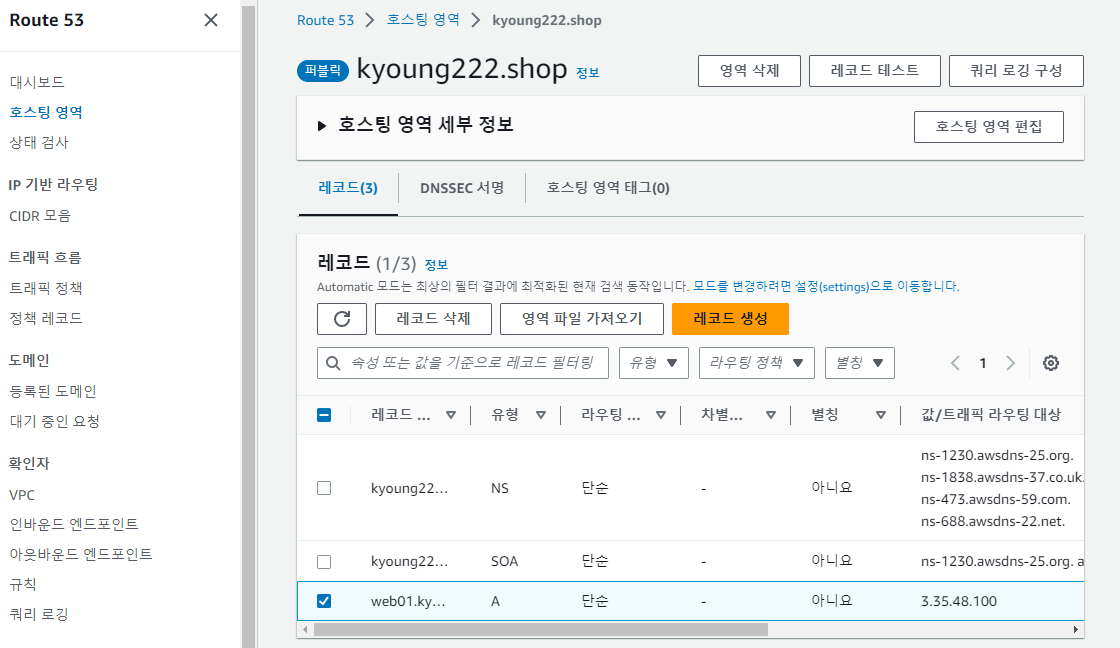

결과

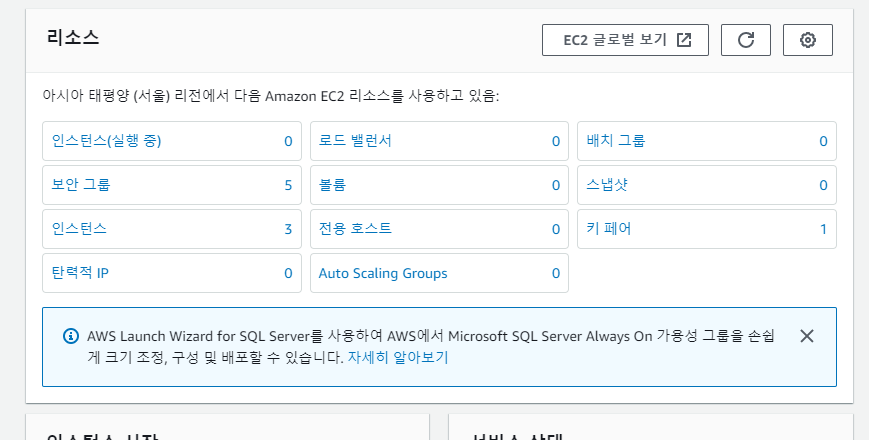

위와 같은 리소스들만 남는다. (인스턴스는 종료돼도 바로 사라지지 않기 때문에 3개라 표시됨)

VPC 실습 환경 구성

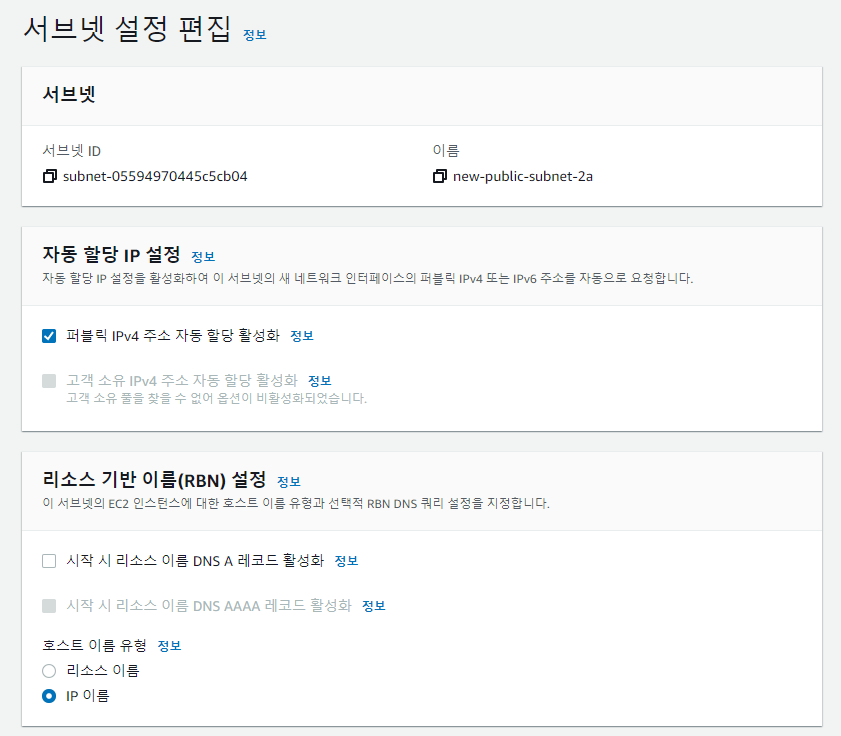

서브넷 설정 편집

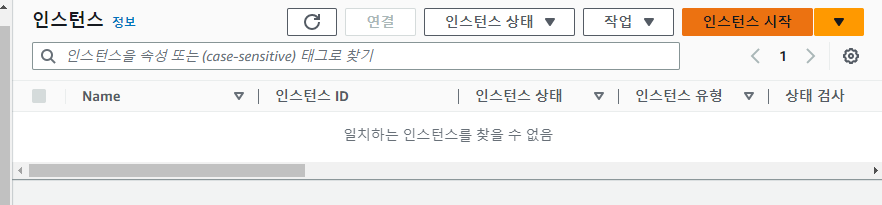

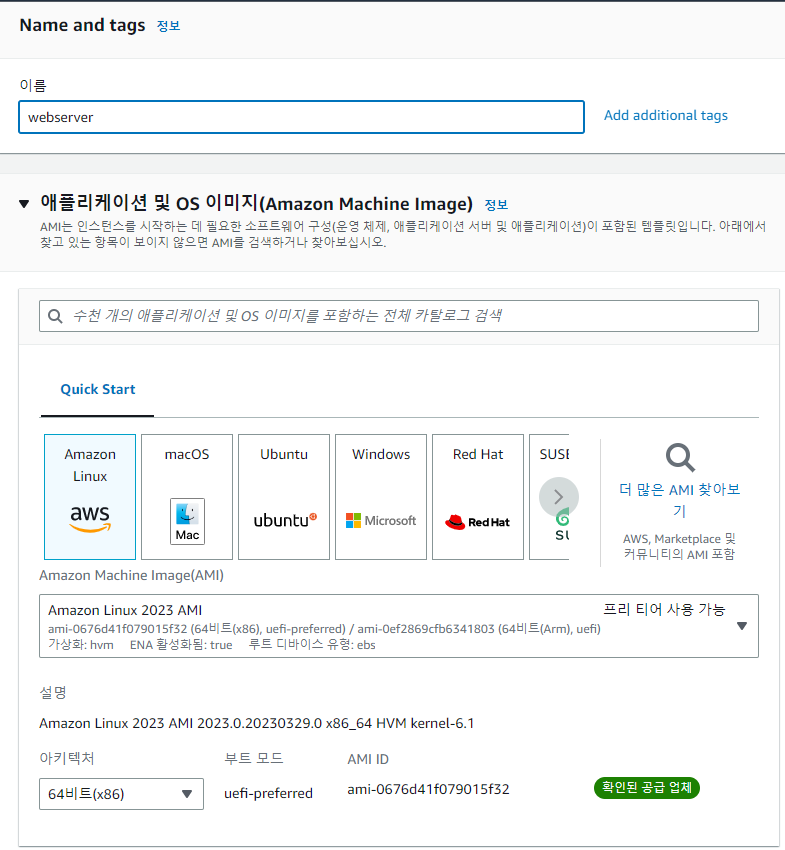

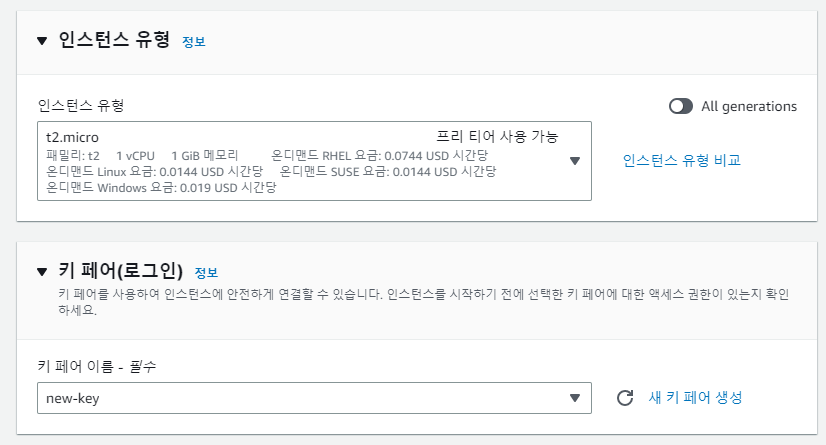

실습용 인스턴스 생성

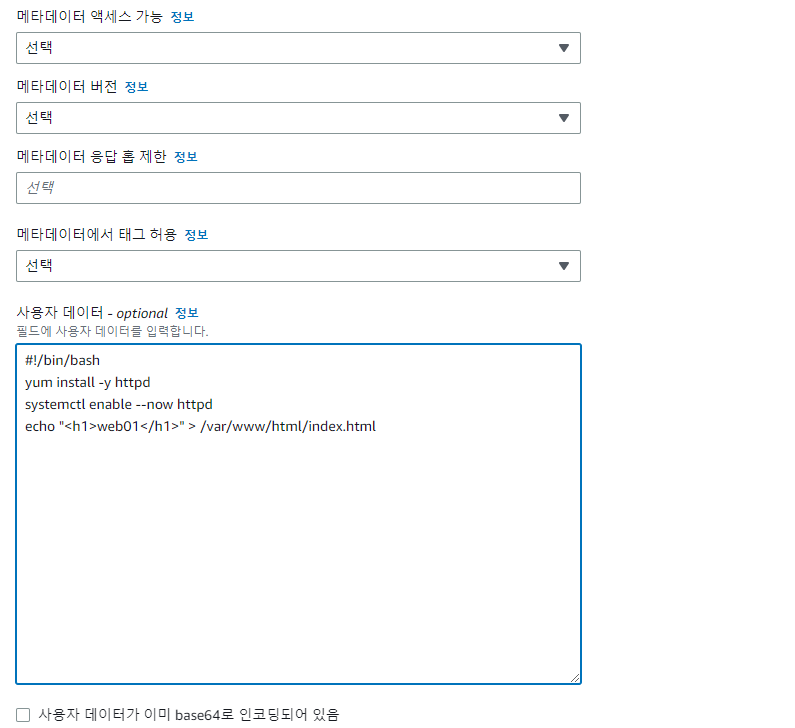

#!/bin/bash

yum install -y httpd

systemctl enable --now http

echo "<h1>web01</h1>" > /var/www/html/index.html

만일, '퍼블릭 자동 할당' 부분의 디폴트 값이 '비활성화'이면 세팅이 불완전한 것이니, 위의 서브넷 세팅을 확인한다.

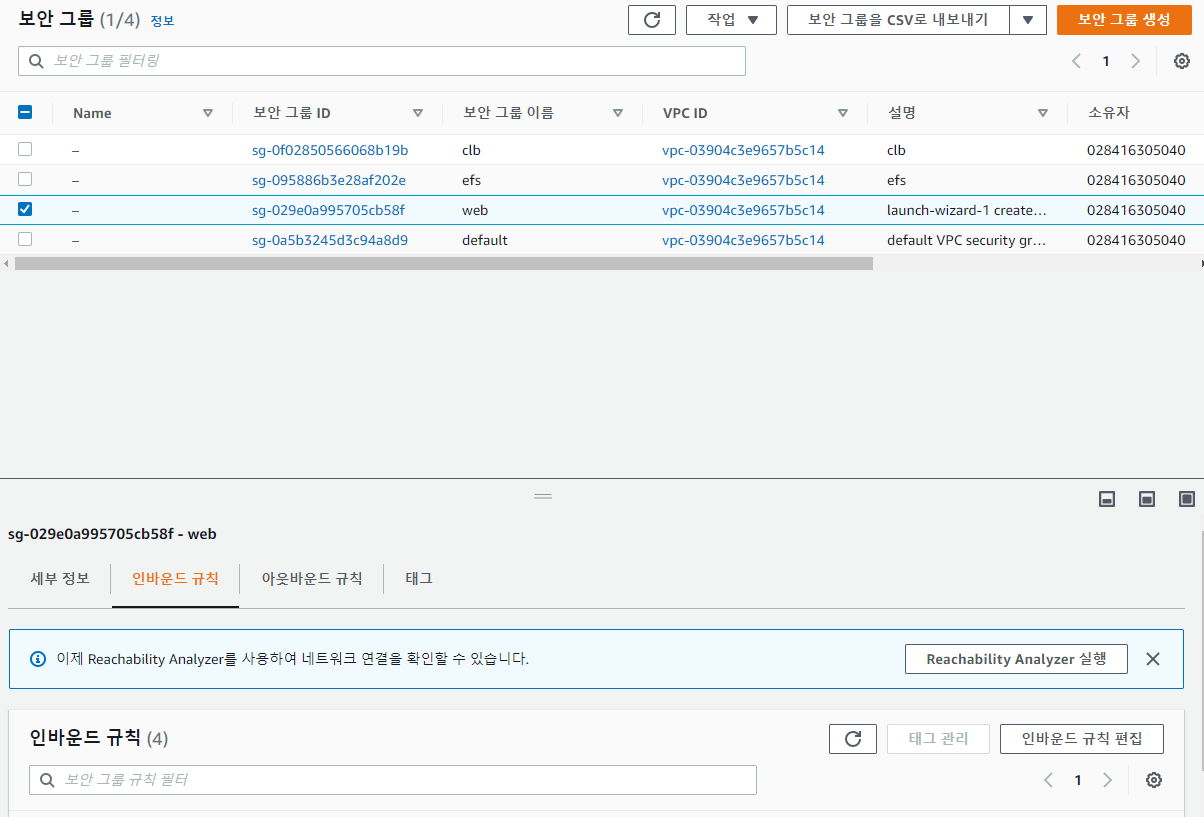

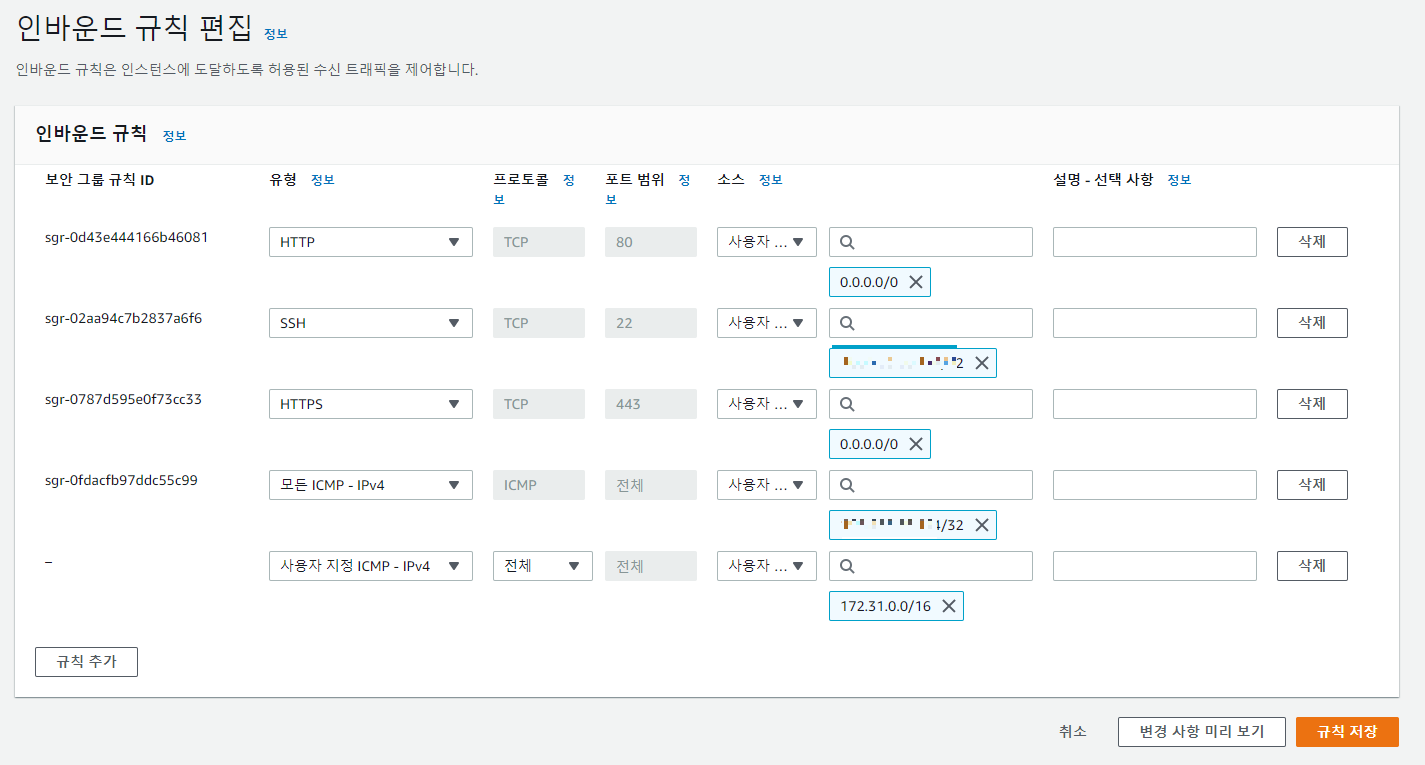

vpc별로 보안 그룹이 존재하기 때문에 전에 생성했던 보안그룹은 없다.

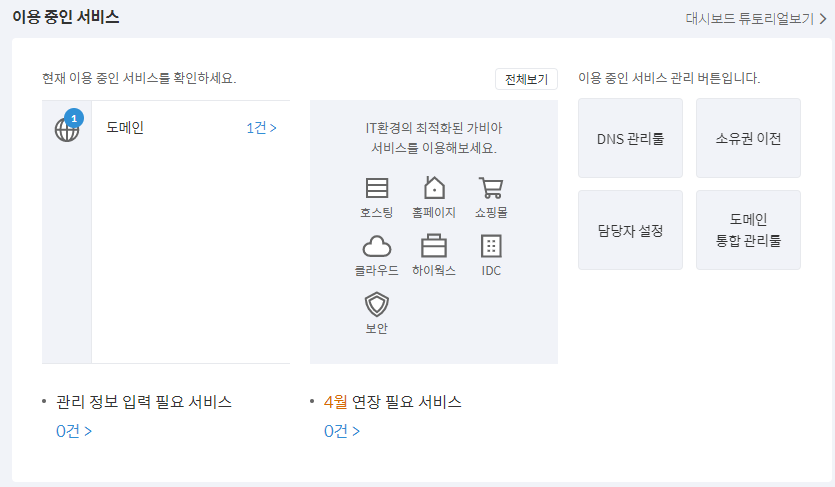

Route53

웹을 넘어 클라우드로. 가비아

그룹웨어부터 멀티클라우드까지 하나의 클라우드 허브

www.gabia.com

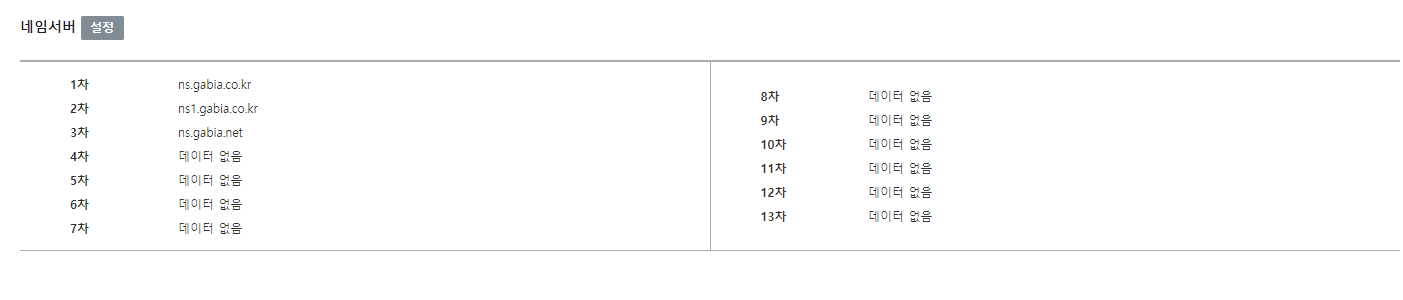

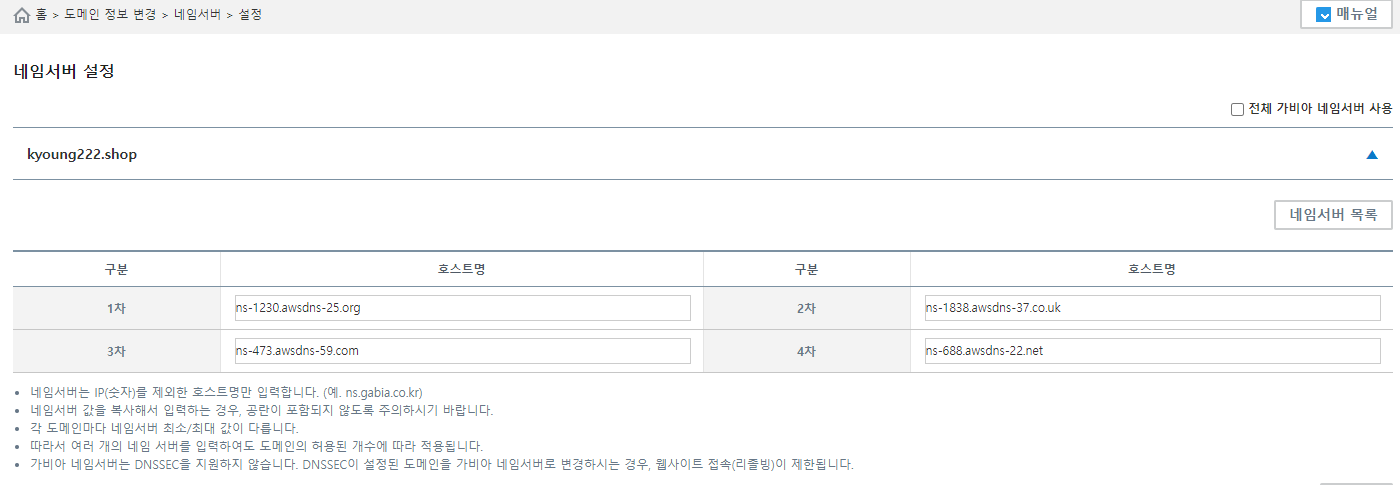

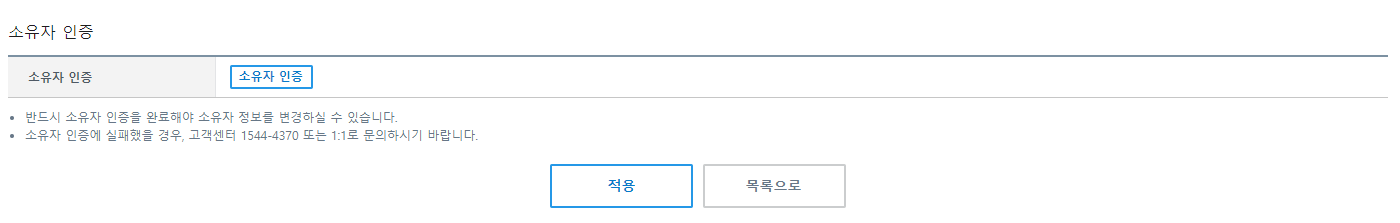

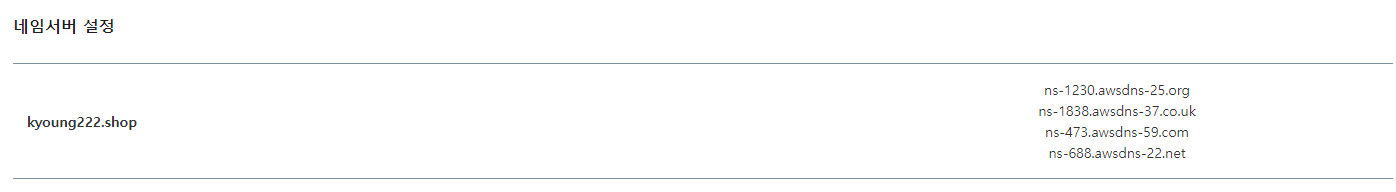

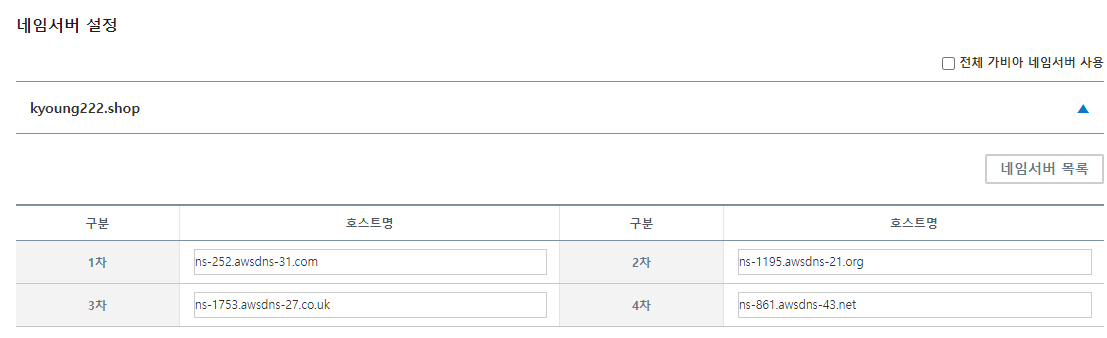

My가비아에 들어가서, 사용하는 도메인 관리 메뉴에서 '네임서버'를 편집

'메가존 클라우드 2기 교육 > 실무 심화' 카테고리의 다른 글

| Azure - VM(CentOS7, Ubuntu, Windows10) 생성, 로드 밸런서 (0) | 2023.04.17 |

|---|---|

| AWS - 데이터베이스 서비스(RDS), Window10 VM (0) | 2023.04.14 |

| AWS - 이미지 서비스 (AMI), 시작 템플릿 (0) | 2023.04.13 |

| AWS - 스토리지(EBS, EFS, S3) (0) | 2023.04.12 |

| AWS - ELB, 삭제 (0) | 2023.04.11 |